클라우드 서비스 개념

1. 클라우드 서비스란?

- SaaS(Software-as-a-Service)

- SaaS 애플리케이션이 클라우드 서버에 올라온 상태에서 호스팅 서비스 형태로 제공

- 필요한 애플리케이션이 구축된 상태라 구축된 서비스를 임대한다는 개념

- 소프트웨어. ex)google apps, dropboxs, salesforce, whatap 웹에 올라와 있는 그대로 쓰는 워드 같은 것들

- 웹 브라우저를 통해 직접 실행되므로 클라이언트 측에서 다운로드나 설치할 필요가 없다.

- PaaS(Platform-as-a-Service)

- 자체 애플리케이션을 구축하는 데 필요한 비용을 지불하는 서비스 형태로 제공

- 개발 도구, 인프라, 운영 체제를 포함한 애플리케이션 구축에 필요한 모든 것을 인터넷을 통해 제공

- ex) google apps engine, window Azure

- IaaS(Infrastructure-as-a-Service)

- 클라우드 제공 업체로부터 필요한 서버와 저장소를 임대

- 클라우드 인프라로 자체 애플리케이션을 직접 구축하고 개발해야 함

- Amazon

- FaaS(Function-as-a-Service)

- 서버리스 컴퓨팅으로 환경을 구성하는 개념, 애플리케이션이 필요할 때만 실행되는 더 작은 구성 요소

- 식사할 때 식당에 대해, 잘 때 침실에 대해, TV를 볼 때 거실에 대해 비용을 지불하고 이러한 방을 사용할

- 때 임대료를 지불하지 않아도 됨

2. 클라우드 서비스 도입의 목적

- 비용 절감 목적

- 초기 투자 비용이 높게 발생하고 운영 비용, 유지 보수 등의 비용을 절감하고 싶을 때

- 비정기적인 업무 처리 목적

- 정기적인 서비스 이외에 월말, 연말 등 비정기적으로 발생하는 리소스를 처리할 때

- 효율성 증대 목적

- 다양한 애플리케이션, 플랫폼 등에 개발 환경이 필요할 때

- 대용량 데이터베이스와 백업 목적

- 클라우드 저장소, 데이터베이스를 이용하여 대용량의 데이터를 저장하고 싶을 때

온프레미스와 클라우드 서비스 보안

AWS 공동 책임 모델

- IaaS의 예시

- 리눅스 → aws가 책임짐

- 하지만 그 위에 올라가는 우분투나 아파치 등 플리케이션에 대해서는 고객이 책임지는 모델

- 반면, SaaS는 애플리케이션까지 AWS에서 책임.

- aws가 알아서 해줌.

- 신원 및 접근제어(IAM) → 계정에 대한 접근 제어, 어떤 권한들을 줄 것인지 결정 (가장 중요한 부분) 네트워크, 방화벽 설정 → 자원에 대한 접근제어

- IDS/IPS 와 같은 장비들은 5년마다 장비를 교체한다.

- 보안 담당자나 각각의 인프라 담당자 존재

- 서버 이용자가 많아질 경우 서버를 증설하면서 보안장비 또한 추가로 구축해야 함

- 서버에 대해 운영자와 개발자가 관여

클라우드 서비스 인프라 구조

- 온프레미스 인프라 구조와 거의 비슷하지만 아마존에서 가지고 있는 자원을 사용한다는 것에 차이가 있음

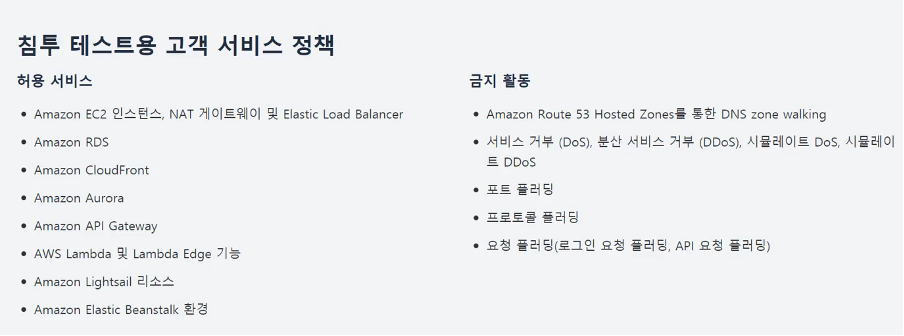

- AWS 서비스 침투 테스트 정책

- 허용 서비스에 나열된 8가지 서비스에 대해 사전 승인 없이 AWS 인프라에 대한 보안 평가 또는 침투 테스트를 수행 가능

- AWS는 보안 테스트와 관련된 활동에 대한 악용 사례 보고서를 받을 경우 고객에게 전달

- 허용서비스

- Amazon EC2 인스턴스, NAT 게이트웨이 및 Elastic Load Balancer 등

- 금지 활동

- Amazon Route 53 Hosted Zones를 통한 DNS zone walking, Dos, DDos 등

보안 관제와 침해대응 업무의 이해

1. 보안관제 서비스

- 안전 보장을 위한 관리 및 통제 활동

- 보안솔루션을 이용하여 네트워크와 시스템에서 오가는 데이터를 수집 및 분석한 후, 그 결과를 토데로 보호 대상 정보자산의 보안성을 향상시키는 일련의 업무 활동

- 데이터 수집(로고 수집) → 중요** → 모든 영역들에 대해서 다 수집. ex) dmz 망, 인트라 망, 오피스 망

2. 보안관제의 필요성

- 컴퓨터 기술의 발전과 함께 증가한 컴퓨터 범죄로 정보보안의 필요성이 대두

- 일반 IT 인력으로는 복잡한 IT 인프라에 대한 관리와 운영 외의 필요한 보안 시스템 관리 및 운영이 어려움

- IT관제 업무와 보안 관제 업무는 다름

- 24시간 365일 보안 모니터링을 통한 사전 침해 예방

- 침해 사고 시 빠른 탐지와 대응

- 공격 탐지 시 오탐을 유무를 확인, 오탐인 경우 그 탐지방법에 대한 수정 또는 공격 성공 확인

3. 통합 로그 분석의 필요성

- 흩어져 있는 보안솔루션 로그의 수집과 체계적인 분류를 통해 분석 효율을 향상

- 체계적인 통합 분석을 통해 솔루션별 보안정책의 일관성을 보장하는 것

- ‘통합’된 로그 간의 연관성을 추적해서 공격 여부 판별의 신속성과 정확성을 높여주는 ESM의 ‘연관분석' 기능이 필요\

4. 보안 관제와 업무 설명

- 모니터링: 실시간 보안 이벤트와 인프라 가용성 모니터링

- 침해사고 분석/대응: 인프라에 발생한 영역별 침해사고 대응 및 조치

- 보안기획: 보안관제 업무 정책과 주요 보안 이슈 공유/지원

- 외부 전문가 연계: 한국인터넷진흥원(KISA), 경찰 사이버 수사대, 외부 보안 전문가와 대응

- 애플리케이션 진단: 웹/모바일 애플리케이션 진단, 소스 코드 진단 등 지원

- 시스템 보안 점검: 인프라 서버, 데이터베이스, WAS, 네트워크 등 보안 취약점 진단

- APT 공격 대응: 최신 공격을 통한 내부 시스템 침투 점검 (악성코드, 웹쉘 등)

5. 보안관제와 침해사고

'4-2. 2024-1 심화 스터디 > 클라우드 보안 취약점' 카테고리의 다른 글

| AWS 클라우드 서비스 인프라 구축 이해와 해킹,보안-6 (0) | 2024.05.18 |

|---|---|

| AWS 클라우드 서비스 인프라 구축 이해와 해킹,보안-5 (0) | 2024.05.10 |

| AWS 클라우드 서비스 인프라 구축 이해와 해킹,보안-4 (0) | 2024.04.05 |

| AWS 클라우드 서비스 인프라 구축 이해와 해킹,보안-3 (0) | 2024.03.29 |

| AWS 클라우드 서비스 인프라 구축 이해와 해킹,보안-2 (0) | 2024.03.22 |