* 본 게시물은 인프런 강의 "AWS 클라우드 서비스 인프라 구축 이해와 해킹,보안" 의 강의 화면을 참고, 활용하여 작성하였습니다*

[섹션4] CloudFormation을 이용한 인프라 자동화 구축

CloudFormation이란?

- 인프라 구성은 json, yaml 등으로 코딩하여 자동 배포할 수 있는 도구

- AWS 인프라 리소스를 서로 긴밀하게 통합할 수 있으며 AWS에서만 활용 가능

- 템플릿으로 생성할 수 있으며, 스택을 통해 변경 사항이 다른 리소스에 미치는 영향을 미리 파악화고 리소스 간의 종속성을 관리할 수있음

-resources 파일 : EC2 리소스나 security 그룹 등 실제 사용할 리소스 파일을 정의함

cloudformation -> 스택생성

주의사항 : 스택을 삭제하게 되면 포함되어 있던 모든 리소스들이 삭제됨으로 주의해야 한다.

-스택 삭제를 하면 관리하는 모든 것들이 한 번에 삭제된다. => cloudformation의 역할

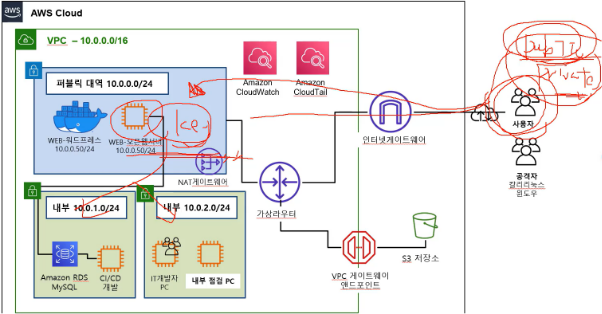

- 인터넷 게이트웨이, NAT 설정할 수 있다.

부서버 사용자데이터를 이용하여 SSH 접속한다.

- 내부 서브넷의 서버에 접속하는 방법

1. SSH Key를 Public쪽에 옮겨서 내부 IP에 접속 – 보안 위협 가능성

2. SSH를 옮기지 않고 포워딩으로 내부 IP에 접속

3. 내부에 서버 인스턴스를 생성할 때, SSH root 계정 생성

[3번]

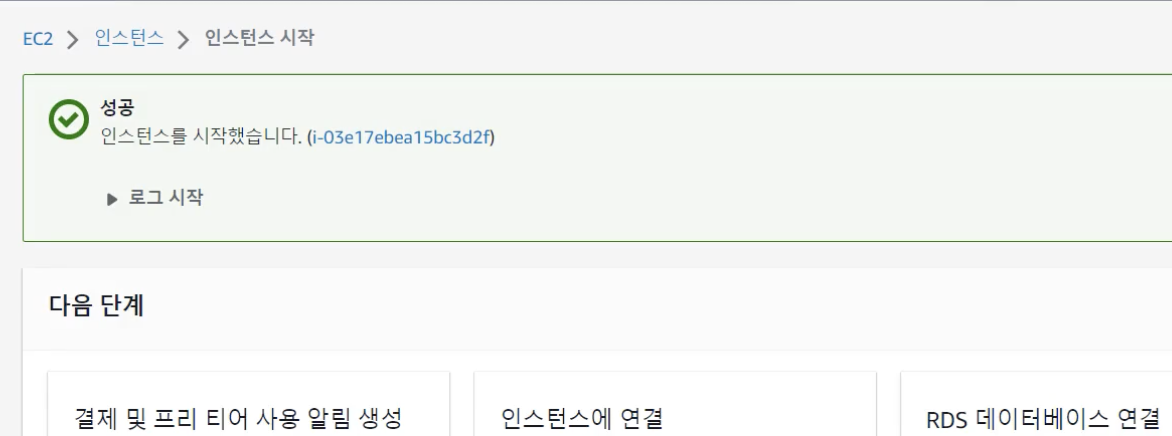

인스턴스를 Public, Private 각각 하나를 만들어준다.

public 서버 생성

Private쪽 서버도 생성해줌.

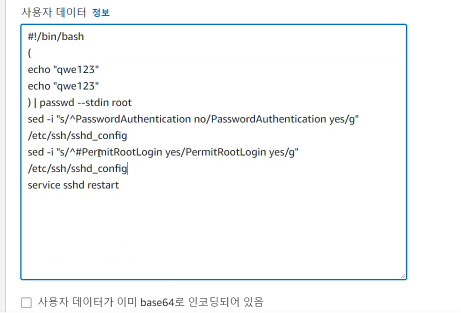

사용자 데이터에 아래와 같은 정보를 넣어준다.

주석처리 되어있는 것들을 제거해 root가 접근할 수 있도록 바꾼다. (리눅스에서 접속 가능)

내부서버 프록시 옵션을 이용한 SSH 접속한다.

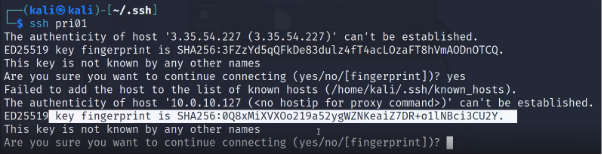

퍼블릭 키를 이용해 퍼블릭 대역에 접속한다. -> 키값을 옮기지 않고 프라이빗 키를 보내 그 값으로 접속한다.

[2번]

ssh 설정 안하고 인스턴스 새로 생성한다.(ssh를 열지 않고 포트만 열고 인스턴스 시작)

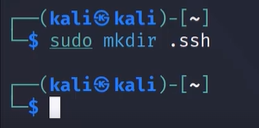

1. 키 리눅스에 옮겨놓기

2.private 권한 400으로 바꿔줌 (chmod 400 ec2_private.pem)

3. sudo mkdir .ssh -> 사용자 디렉토리에다가 설정 폴더를 하나 만들어준다. ( cd .ssh 로 접근)

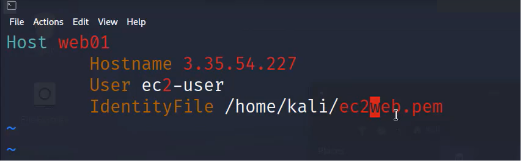

4. sudo vim config

=> public 대역에다가 접소그 유저는 EC2유저, identityFile로 사용할 키 값은 home 디렉토리에 있는 키 값으로 접속한다는 의미

사용자 디렉토리에 설정 폴더 생성한다. ( cd .ssh로 접근)

public 대역에 접속, 유저는 ec2-user, identityfile로 사용할 키값은 홈 디렉터리의 ec2_web.pem아더.

private 정의(내부서버) => h:host, p:port

해당 방법으로 키값 확인이 가능하다.

'4-3. 2024-1 심화 스터디 > 클라우드 보안 취약점' 카테고리의 다른 글

| AWS 클라우드 서비스 인프라 구축 이해와 해킹,보안-7 (0) | 2024.05.24 |

|---|---|

| AWS 클라우드 서비스 인프라 구축 이해와 해킹,보안-6 (0) | 2024.05.18 |

| AWS 클라우드 서비스 인프라 구축 이해와 해킹,보안-4 (0) | 2024.04.05 |

| AWS 클라우드 서비스 인프라 구축 이해와 해킹,보안-3 (0) | 2024.03.29 |

| AWS 클라우드 서비스 인프라 구축 이해와 해킹,보안-2 (0) | 2024.03.22 |