[지금 무료]기초부터 따라하는 디지털포렌식| 훈지손 - 인프런 강의

현재 평점 4.9점 수강생 5,539명인 강의를 만나보세요. 기초부터 따라하는 디지털포렌식 강의입니다. 강의를 따라하다보면 "물 흐르듯, 자연스럽게" 실력이 늘어가는 강의를 추구합니다. 디지털포

www.inflearn.com

OlympicDestroyer - Volatility Contest 2018 분석

배경: 2018년 평창 동계 올림픽에 OlympicDestroyer라는 악성코드가 유포되어 평창 대회 웹사이트가 일시적으로 중단되는 문제가 발생했었다. 해당 사고가 발생하기 전 감염의 원인으로 추정되는 메일이 관리자의 PC에 발송된 것을 확인해 보안팀에서 해당 PC 메모리 덤프를 진행했다.

해당 메일의 첨부파일: Olympic_Session_V10

사용할 명령어

| imageinfo | 덤프파일의 이미지 정보 분석 |

| pslist | 실행중인 프로세스 점검 |

| psscan | 은닉된 프로세스까지 단순 출력 |

| pstree | 트리 형태로 하위 프로세스 구조 파악 |

| psxview | 숨겨진 프로세스 파악 |

| cmdline | cmd에서 사용한 명령어 확인 |

| cmdscan | 명령어 히스토리 조사 |

| consoles | 명령어 성공 여부 |

| netscan | 네트워크 스캔 |

| filescan | 파일 스캔 |

| dumpfiles | 메모리 파일로부터 실제 데이터 파일로 추출 |

| procdump | 프로세스 덤프 캡처 |

| memdump | 프로세스 메모리 덤프 |

| Virustotal | 실행 파일 악성코드 확인 |

| strings | 문자열 출력 |

Volatility 실행

크기가 작은 Win7SP1x86 파일부터 차례대로 pslist, psscan, pstree, psxview, cmdline, cmdscan, consoles, netscan, filescan 실행해 각각의 log 파일 생성

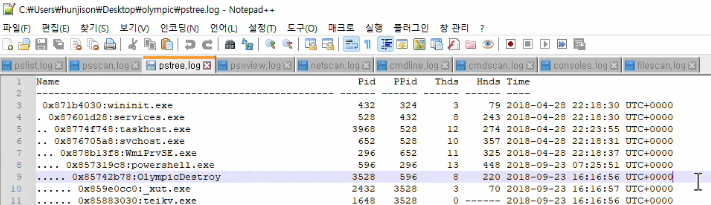

notepad에서 추출한 로그 실행: pstree.log에서 OlympicDestroy 존재

파워셸과 서비스를 실행할 때 쓰이는 WMI를 이용해 실행되는 것을 확인 (순서: WMI > 파워셸 > OlympicDestroy)

의심 가는 프로세스 검색

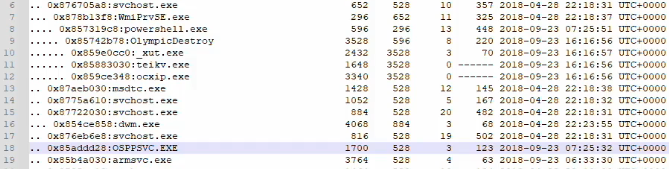

OSPPSVC: Microsoft Office Software Pretection > 공격 배경에서 컴퓨터가 감염될 때 메일의 첨부파일(엑셀)을 통한 감염이 일어났기에 해당 프로세스도 의심의 범주에 두어야 함

시간순으로 프로세스를 정렬해 주는 pstree에서 확인해 보면 OSPPSVC와 파워셸이 인접한 시간에 실행된 것을 알 수 있다.

해당 문제에서 psscan과 psxview는 출력되지 않아 확인할 수 없었다.

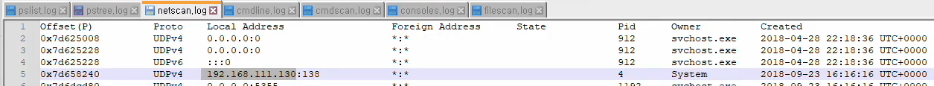

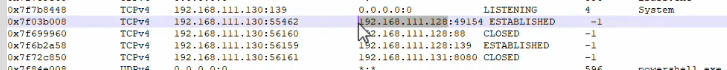

netscan log로 감염된 PC의 IP를 확인했다. IP: 192.168.111.130

netscan log 화면에서 감염된 PC IP와 같은 네트워크를 사용하는 것으로 추정되는 IP를 찾을 수 있다. IP: 192.168.111.128

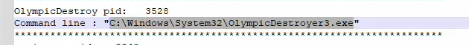

cmdline log에서 OlympicDestroyer3 경로가 나와있어 추적이 필요하다고 판단

cmdscan log에서는 cmd 창에서 실행했을 때 나타날 수 있는 620 conhost를 염두에 두고 넘어갔다.

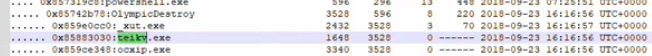

filescan log에서 OlympicDestroyer3 경로와 하위 실행 프로세스였던 _xut 경로를 추출해 준다

추출한 파일을 Virustotal에 돌려보면

두 파일 다 악성코드인 것을 확인할 수 있다.

추가적으로 OlympicDestroy 하위 프로세스인 teikv, ocxip에 대해서도 분석을 진행한 결과 하위 프로세스들까지 모두 악성코드가 맞는 것을 알 수 있다.

총 네 가지의 악성코드 발견

목표: 악성코드가 들어온 경로와 어떤 식으로 추가 공격을 진행하는지 알아내기

단서: 악성코드가 들어 있던 첨부파일은 엑셀(.xlsx) 형식임. 따라서 오피스 관련 프로세스인 OSPPSVC 프로세스 메모리 덤프 진행

메모리 덤프 1700 진행 후 strings log 추출

악성코드로 밝혀진 OlympicDestroy 프로세스와 하위 프로세스 string log 추출 진행

OlympicDestroy string log 확인 중 공격 스크립트로 추정되는 로그 발견

LDAP: 네트워크를 통해 디렉터리 서비스에 접근하고 관리하기 위한 표준 프로토콜

LDAP 프로토콜을 이용해 내부 네트워크에 침입해 공격 스크립트를 실행했을 것이라 추측

추가적으로 로그에 ID, PW 정보가 삽입된 것을 확인

teikv log와 ocxip log에서는 특이점 발견 X

xut log 분석

vssadmin(볼륨 섀도 복사본): 특정한 시각의 파일, 폴더의 복사본이나 볼륨의 스냅샷을 저장해 두고 복원할 수 있는 기능

wbadmin: 백업 및 명령 프롬프트에서 운영 체제, 볼륨, 파일, 폴더 및 애플리케이션을 복원

두 명령어 밑에 각각 delete로 보아 복구할 수 없게 바로 삭제해 버리는 것을 확인할 수 있다.

bcdedit: BCDEdit는 BCD를 관리하는 명령줄 도구입니다. 새 저장소 만들기, 기존 저장소 수정, 부팅 메뉴 옵션 추가를 포함하여 다양한 용도에 사용

recoveryenabled no 옵션을 통해 부팅 시 복구 관련 기능들을 모두 비활성화함

wevtutil: 이벤트 로그 및 게시자에 대한 정보를 검색, 이벤트 매니페스트를 설치 및 제거하고, 쿼리를 실행하며, 로그 내보내기, 보관 및 지우기 작업을 수행

cl Security를 통해 시스템 이벤트로그를 지우는 것을 확인

xut log에서도 공격 스크립트 존재: 복구, 부팅, 이벤트 로그 기능 에러, 삭제

OPPSVC log 분석

로그 용량이 매우 크기에 단서였던 Olympic_Seaaion_V10 키워드 검색

하나의 오피스 문서에서 다량의. xlsx 파일이 발견되는 일 자체가 정상적인 상황은 아니지만 뚜렷하게 분석할 지점 X

총 분석 정리

악성코드가 들어온 경로

: "Olympic_Session_V10_수정본.xls" > OSPPSVC.exe

악성 프로세스 총 4가지 발견

: Olympicdestroyer: 공격 스크립트, LDAP, IP, PW 존재

: _xut.exe: 공격 스크립트(복구, 부팅, 이벤트 로그 삭제 및 기능 비활성화)

추가 공격

: LDAP, ID, PW로 같은 네트워크에 있는 PC까지 추가 공격 의심 가능

✔추가적으로 분석 가능한 부분

: memdump > strings

: LDAP 네트워크 분석

'4-1. 2025-2 심화 스터디 > 디지털 포렌식 1팀' 카테고리의 다른 글

| [2025.11.22] 5주차 활동_ctrl+z (0) | 2025.11.30 |

|---|---|

| [2025.11.15] 4주차 활동_ctrl+z (0) | 2025.11.22 |

| [2025.10.04] 2주차 활동_ctrl+z (0) | 2025.10.08 |

| [2025.09.27] 1주차 활동_ctrl+z (0) | 2025.09.27 |