Dgrep.exe 동적분석

Process Explorer

- dgrep.exe를 실행 후 발생하는 프로세스들

- conhost.exe, cmd.exe → cmd를 실행시키는 행위

- PING.EXE → TCP/IP Ping 명령

- 시간이 지난 후 프로세스 캡처본을 봤을 때 dgrep.exe 원본 파일이 삭제된 것을 확인함.

- dgrep.exe 원본 파일 삭제됨 → 트로이목마 성격

- rundll32.exe를 실행시키면서 wiseman.exe라는 프로세스를 추가적으로 생성 → rundll32.exe 파일 경로 확인 필요

Process Monitor

- dgrep.exe의 필터링 후 캡처본

- 프로세스 및 레지스트리, 네트워크 관련 작업을 수행하는 것으로 보임

- 프로세스들을 살펴보던 중, PING.exe, cmd.exe, wiseman.exe, lwgklglri.exe → 이렇게 4가지 실행파일이 나옴

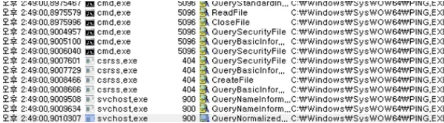

- Ping.exe, cmd.exe를 필터링한 캡처본

- dgrep.exe가 실행될 때, cmd.exe, csrss.exe, svchost.exe 세 가지 파일을 통해 PING.exe를 실행

- cmd.exe가 SetdispostionlNformationfile이라는 함수를 이용해 dgrep.exe 삭제

→ dgrep.exe 파일을 TCP/IP 네트워크 관련 행위를 함

Wireshark

- 와이어샤크를 이용해 네트워크 확인하려 했지만 계속 실패함…

- 6520번 포트와 12354 포트로 SYN 플래그를 보냄

- RST 응답 → 연결 실패

- 3.35.144.12도 SYN 플래그 보냄

- 해당 IP는 virustotal에서 본 api.wisemansupport.com에서 확인한 url과 같음

'4-1. 2024-2 심화 스터디 > 악성코드분석 1팀' 카테고리의 다른 글

| [7주차] 2024.11.16 악성코드 분석 보고서 (0) | 2024.11.18 |

|---|---|

| [4주차_10/2_동적분석(2)] (0) | 2024.11.06 |

| [3주차_09/28_동적분석] (0) | 2024.10.05 |

| [2주차] 240921 악성코드분석 1팀 (1) | 2024.09.27 |

| [1주차_악코! 넘어질 뻔했네~] 악성코드 선정 (0) | 2024.09.21 |