AWS 클라우드 서비스 인프라 구축 이해와 해킹, 보안 | 학습 페이지 (inflearn.com)

학습 페이지

www.inflearn.com

[섹션1] 클라우드 서비스 개념과 보안 이해

1. 클라우드 서비스란?

- SaaS(Software-as-a-Service)

- SaaS 애플리케이션이 클라우드 서버에 올라온 상태에서 호스팅 서비스 형태로 제공

- 필요한 애플리케이션이 구축된 상태라 구축된 서비스를 임대한다는 개념

- ex) 월세를 내고 집을 이용하는 것

- PaaS(Platform-as-a-Service)

- 자체 애플리케이션을 구축하는 데 필요한 비용을 지불하는 서비스 형태로 제공

- 개발 도구, 인프라, 운영 체제를 포함한 애플리케이션 구축에 필요한 모든 것을 인터넷을 통해 제공

- ex) 집을 짓는 데 필요한 도구와 장비를 빌리는 것

- IaaS(Infrastructure-as-a-Service)

- 클라우드 제공 업체로부터 필요한 서버와 저장소를 임대(인력은 이미 있고 최소한의 서버 임대)

- 클라우드 인프라로 자체 애플리케이션을 직접 구축하고 개발해야 함

- ex) 기업이 원하는 건물을 지을 수 있는 토지를 임대하는 것

- FaaS(Function-as-a-Service)

- 서버리스 컴퓨팅으로 환경을 구성하는 개념, 애플리케이션이 필요할 때만 실행되는 더 작은 구성 요소

- 식사할 때 식당에 대해, 잘 때 침실에 대해, TV를 볼 때 거실에 대해 비용을 지불하고 이러한 방을 사용할

- 때 임대료를 지불하지 않아도 됨(자원이 없는 것은 아님)

2. 클라우드 서비스 도입

- 비용 절감 목적: 초기 투자 비용이 많이 발생하고 운영 비용, 유지 보수 등의 비용을 절감하고 싶을 때

- 비정기적인 업무 처리 목적: 정기적인 서비스 이외에 월말, 연말 등 비정기적으로 발생하는 리소스를 처리할 때 (ex. 연말정산, 수강신청 등)

- 효율성 증대 목적: 다양한 애플리케이션, 플랫폼 등에 개발 환경이 필요할 때

- 대용량 데이터베이스와 백업 목적: 클라우드 저장소, 데이터베이스를 이용하여 대용량의 데이터를 저장하고 싶을 때(ex. 노션 등의 애플리케이션에서 사람들의 자료가 저장소에 저장됨)

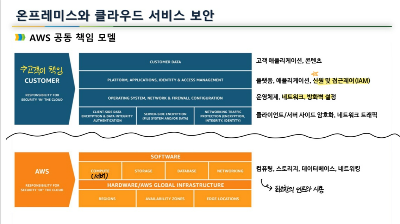

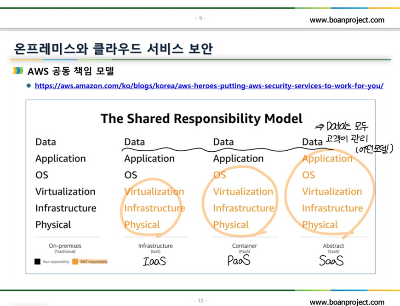

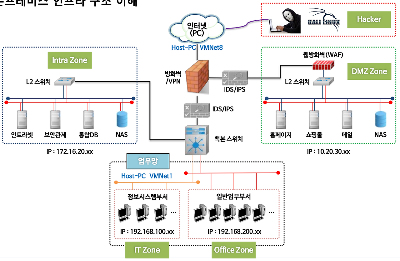

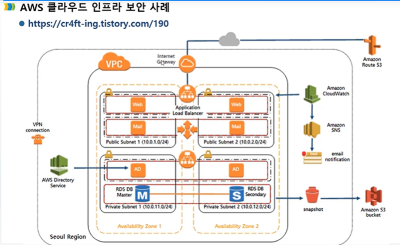

3. 온프레미스와 클라우드 서비스 보안

온프레미스 구조

클라우드 인프라 구조

* 클라우드 보안인증제 자료 참고: https://isms.kisa.or.kr/main/csap/intro/index.jsp

KISA 정보보호 및 개인정보보호관리체계 인증 클라우드 보안인증제 제도소개

> 클라우드 보안인증제 > 제도소개 안전한 클라우드 컴퓨팅 서비스 정보보호 관리체계를 만들어갑니다. 인증제도 클라우드서비스 제공자가 제공하는 서비스에 대해 「클라우드컴퓨팅 발전 및

isms.kisa.or.kr

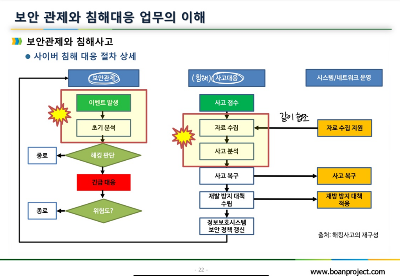

4. 보안관제와 침해대응 업무 이해

(1) 보안관제: 안전 보장을 위한 관리 및 통제 활동, 보안 솔루션을 이용해 네트워크와 시스템에서 오가는 데이터를 수집&분석 후 결과를 토대로 보호 대상 정보자산의 보안성을 향상시키는 업무 활동

- IT 관제 업무와 보안 관제 업무는 다름

- 24시간 365일 보안 모니터링을 통해 사전 침해 예방

- 내부에서 외부로 유출되는 정보로 인해 보안사고가 가장 많이 발생

- 공격 탐지 시 오탐을 유무를 확인, 오탐인 경우 그 탐지방법에 대한 수정 또는 공격 성공 확인

(2) 통합 로그 분석의 필요성

- 흩어져 있는 보안솔루션 로그의 수집과 체계적인 분류를 통해 분석 효율을 향상

- 체계적인 통합 분석을 통해 솔루션별 보안정책의 일관성을 보장하는 것

- ‘통합’된 로그 간의 연관성을 추적해서 공격 여부 판별의 신속성과 정확성을 높여주는 ESM의 연관분석 기능이 필요

(3) 보안 관제와 업무 설명

- 모니터링: 실시간 보안 이벤트와 인프라 가용성 모니터링

- 침해사고 분석/대응: 인프라에 발생한 영역별 침해사고 대응 및 조치 (보안 관제와 다름)

- 보안기획: 보안관제 업무 정책과 주요 보안 이슈 공유/지원

- 외부 전문가 연계: 한국인터넷진흥원(KISA), 경찰 사이버 수사대, 외부 보안 전문가 (ex.침해사고 대응팀)와 대응

- 애플리케이션 진단: 웹/모바일 애플리케이션 진단, 소스 코드 진단 등 지원

- 시스템 보안 점검: 인프라 서버, 데이터베이스, WAS, 네트워크 등 보안 취약점 진단 (주요정보통신시설 취약점 기반)

- APT 공격 대응: 최신 공격을 통한 내부 시스템 침투 점검 (악성코드, 웹쉘 등)

* 사이버 침해 대응 절차 상세 표

[섹션2] AWS 클라우드 서비스 실습과 보안 이해

1. IAM 역할

- 사용자: 사용자가 IAM에서 생성 및 액세스 AWS 리소스에 필요한 권한을 부여 할 수 있음

- 그룹: 사용자를 그룹에 추가 할 수 있음. 이제 개별 사용자 대신 그룹에 권한을 부여 할 수 있음

- 정책: 정책은 사용자 또는 그룹에 대한 권한을 정의하는 JSON 문서임

- 역할: 역할은 일반적으로 사용자에게 AWS 서비스에 액세스 할 수 있는 임시 권한을 부여하는 데 사용 [ex. S3 권한이 있는 역할을 EC2 서비스에 연결함 (정책과 역할은 관리 시 중요)]

*엑세스키가 노출되면 ID&PW가 노출된 것과 같으므로 사용하지 않을 경우 이 키를 삭제하고 다시 얻어야함

2. EC 서버 생성 및 인스턴스 연결

- EC2 인스턴스 대시보드에서 현재 사용되고 있는 자원 정보 확인 가능

- 프리티어 이미지 내에서 인스턴스 유형 선택 가능

- 키 페어는 서버 연결 시 필수이므로 분실되지 않도록 유의

- 인스턴스 사용하지 않을 시 중지하고 삭제를 하려면 종료까지 눌러야함

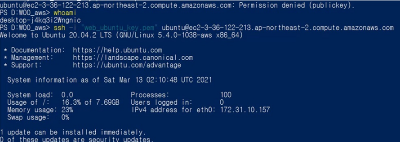

3. 인스턴스에 SSH 연결 방법

- 리눅스: 생성받은 키 파일을 복사후 chmod 400 명령어를 통해 권한을 바꿔주면 바로 접 가능

- 윈도우: 파워셸 이용(chmod 명령어는 사용 불가능), 사용자를 확인 후 해당 사용자 추가 및 권한 부여 후 명령어 다시 입력하면 접속 가능

4. 도커컴포즈로 워드 프레스 설치:

- EC2 우분투 서버에 도커를 설치하는 것(간단한 웹사이트), 사용자들이 도커를 통해 접속

- 도커 설치(sudo apt install docker.io 명령어 사용) -> 도커 컴포즈 설치(sudo apt install docker-compose 명령어 사용) -> vim docker-compose.yml 후 명령어 복사, 저장 -> sudo service docker start -> sudo docker-compose up -d -> DB와 워드프레스 설치 완

*도커 파일: 이미지를 설치 후 추가적 환경 설정, 사용자들이 도커 파일을 가지고 있으면 됨 *도커 컴포즈: 기초적인 이미지들만 생성 가능, 환경 구축 후 도커 파일에서 이미지를 가져옴

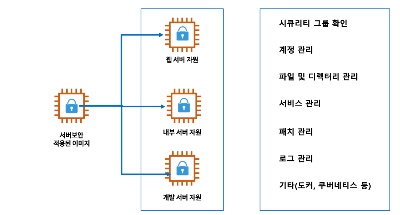

5. 골드환경과 이미지 생성

(1) 골드 환경(골드 이미지): 보안 설정을 사전에 적용해 배포할 수 있게 만든 환경 or 이미지, 이미지를 만들 때 스크립트로 적용하는 방식도 있음, 주요 정보통신기반시설 취약점을 기준으로 서버 진단 후 적용 가능

(2) 이미지 생성: 생성했던 인스턴스를 대상으로 보완 점검 완료 후에 인스턴스 정지 -> 인스턴스 선택 후 이미지 및 템플릿의 이미지 생성 클릭

'4-2. 2024-2 심화 스터디 > 클라우드 보안' 카테고리의 다른 글

| [7주차] CLOUD LOCK - 클라우드 보안 (0) | 2024.11.16 |

|---|---|

| [6주차] CLOUD LOCK - 클라우드 보안 (0) | 2024.11.09 |

| [4주차] CLOUD LOCK - 클라우드 보안 (1) | 2024.10.26 |

| [2주차] CLOUD LOCK - 클라우드 보안 (0) | 2024.09.23 |

| [1주차] CLOUD LOCK - 클라우드 보안 (0) | 2024.09.18 |