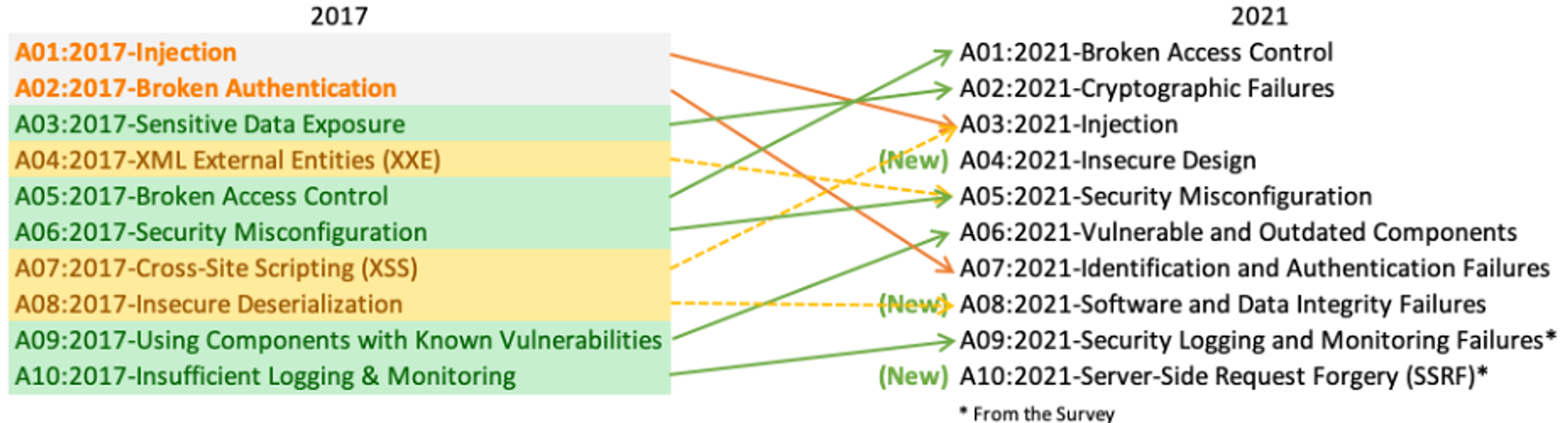

OWASP top 10

DVWA 환경 구성

참고 자료

https://github.com/digininja/DVWA

GitHub - digininja/DVWA: Damn Vulnerable Web Application (DVWA)

Damn Vulnerable Web Application (DVWA). Contribute to digininja/DVWA development by creating an account on GitHub.

github.com

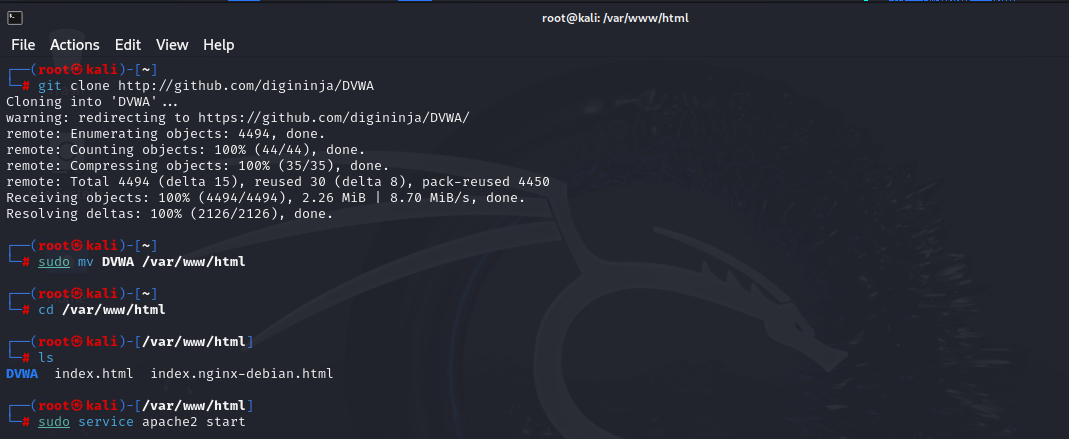

kali에 설치

git clone https://github.com/digininja/DVWA

sudo mv DVWA /var/www/html

cd /var/www/html

ls

sudo service apache2 start

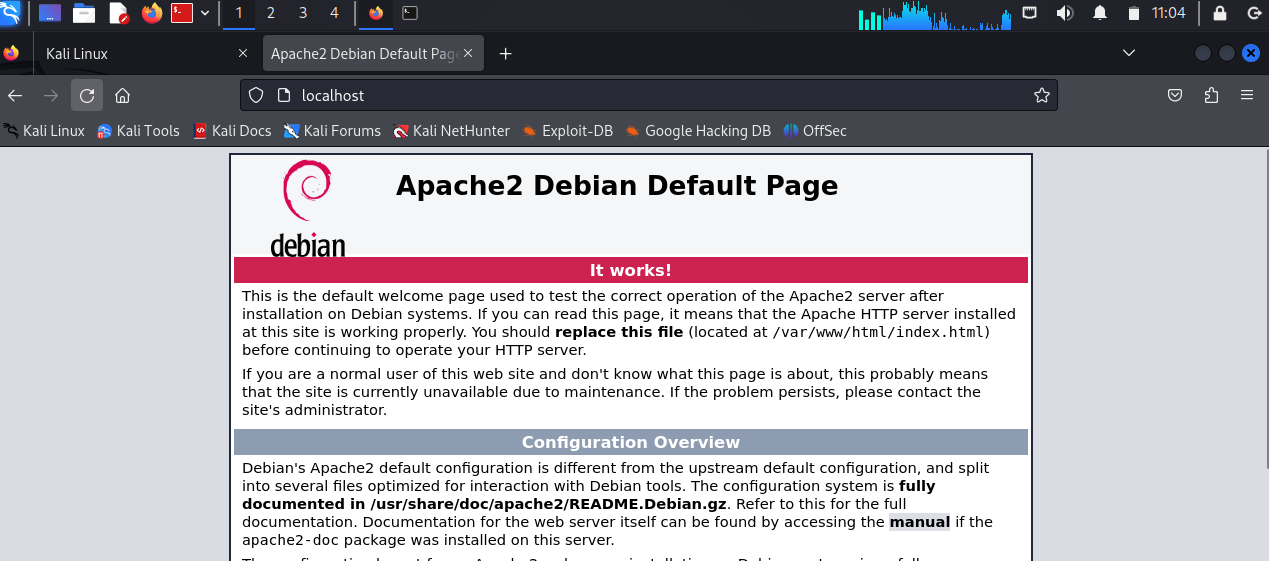

서버 완료

cd DVWA

ls

ls config

cp config/config.inc.php.dist config/config.inc.php

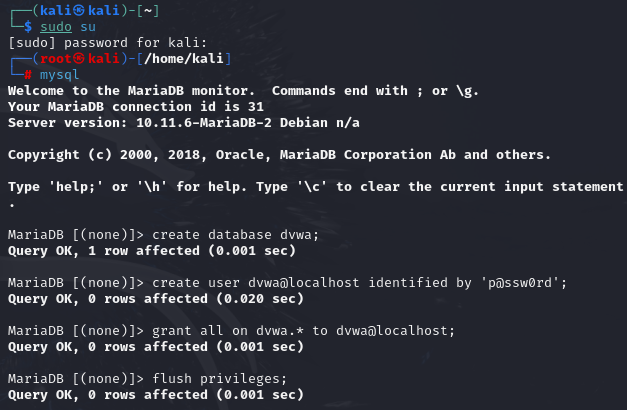

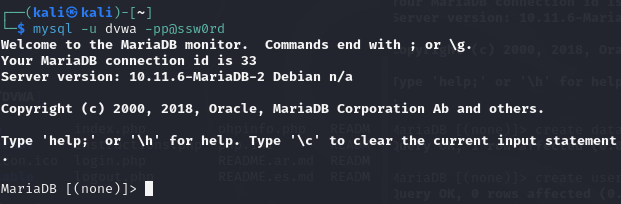

service mariadb startsudo su

mysql

create database dvwa;

create user dvwa@localhost identified by 'p@ssw0rd';

grant all on dvwa.* to dvwa@localhost;

flush privileges;

데이터베이스 설정 후

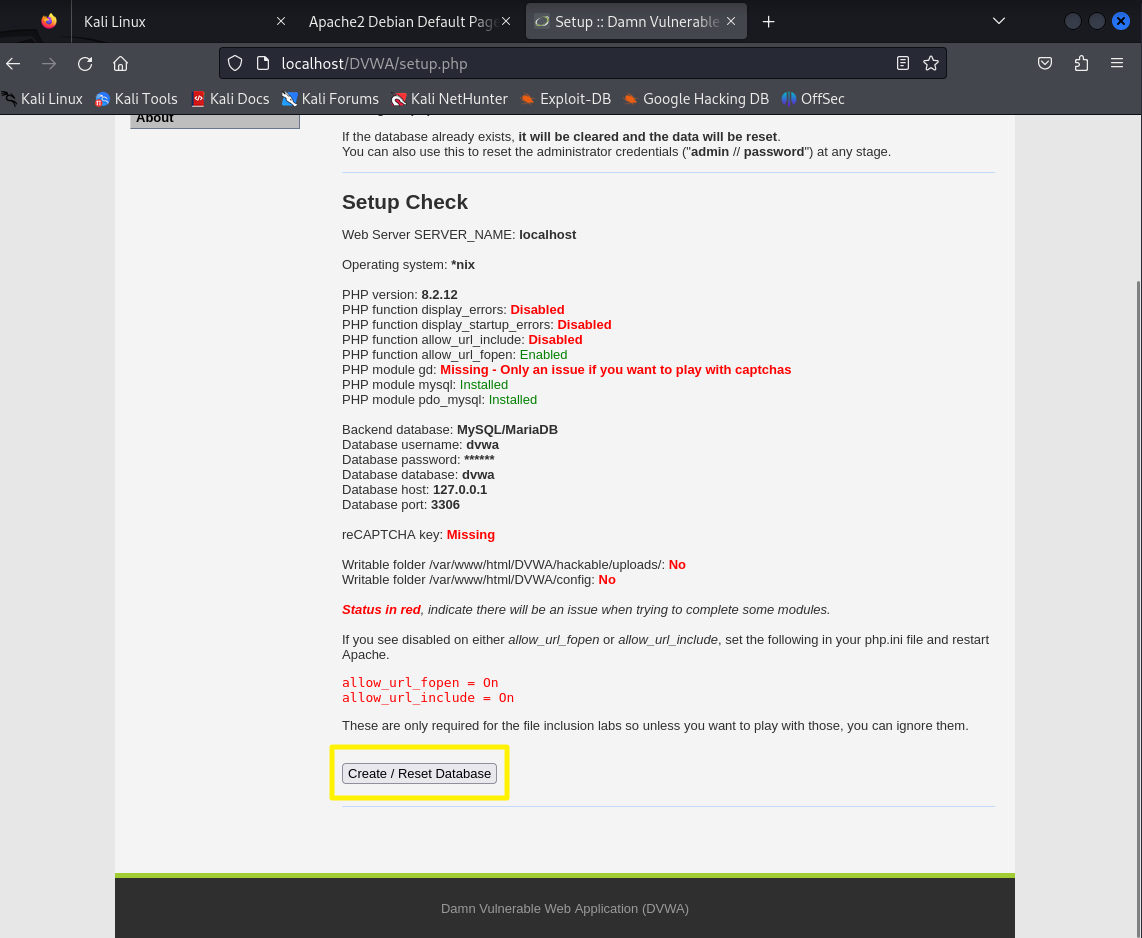

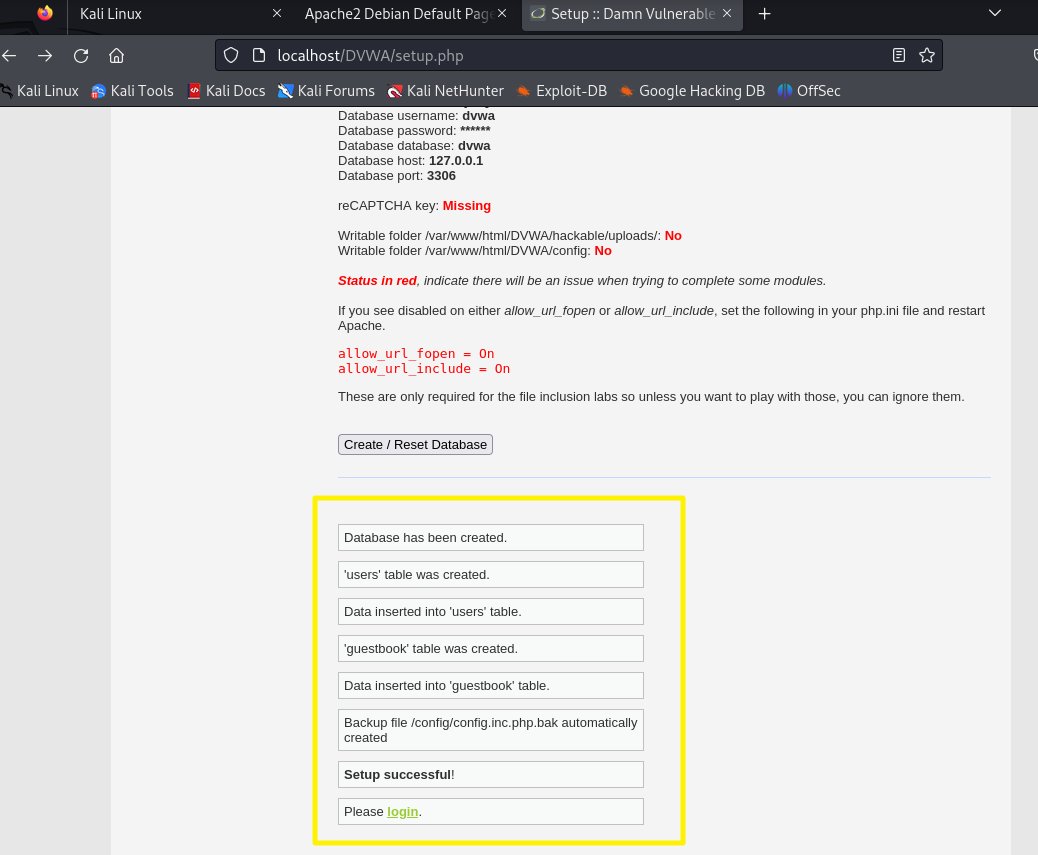

setup.php의 버튼을 눌러주면

완료

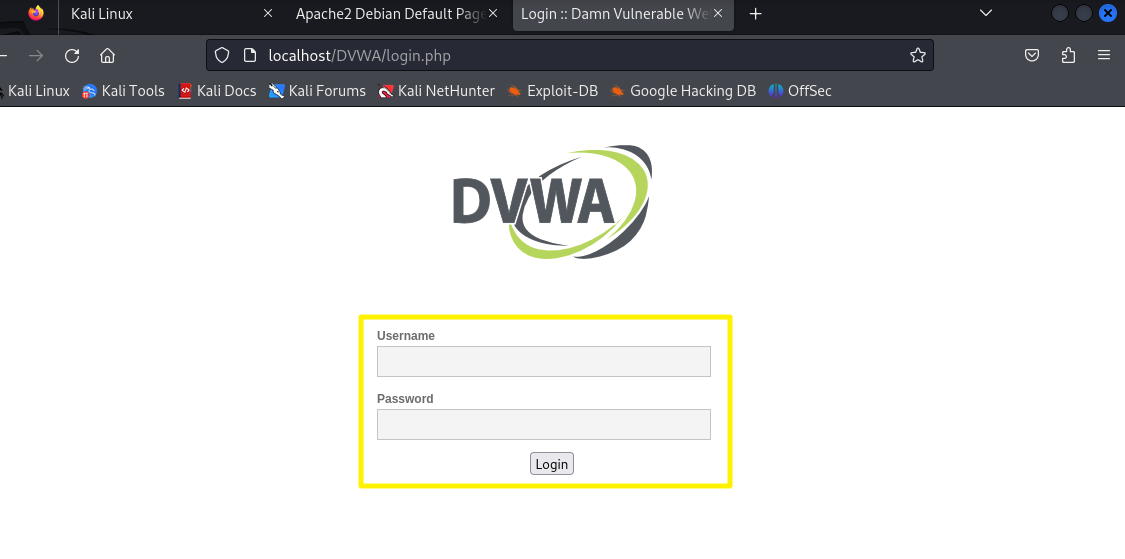

로그인은 admin/password

완료

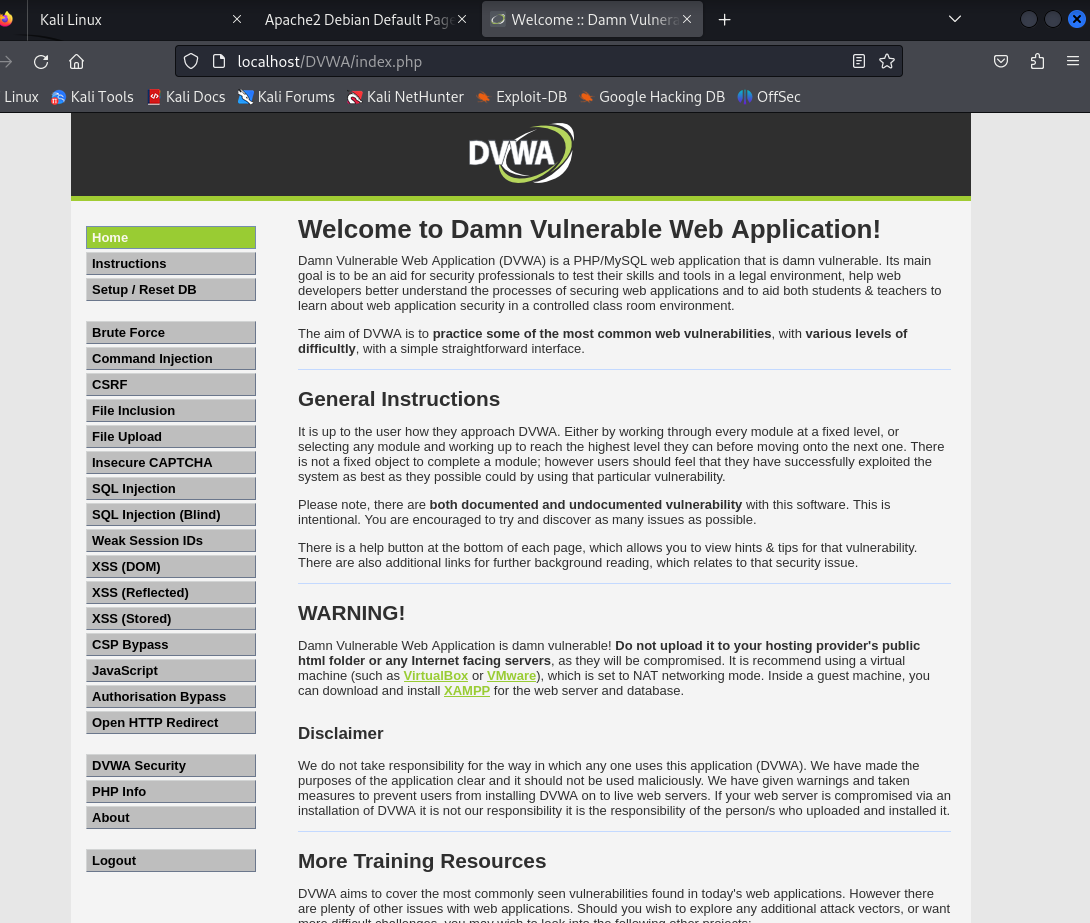

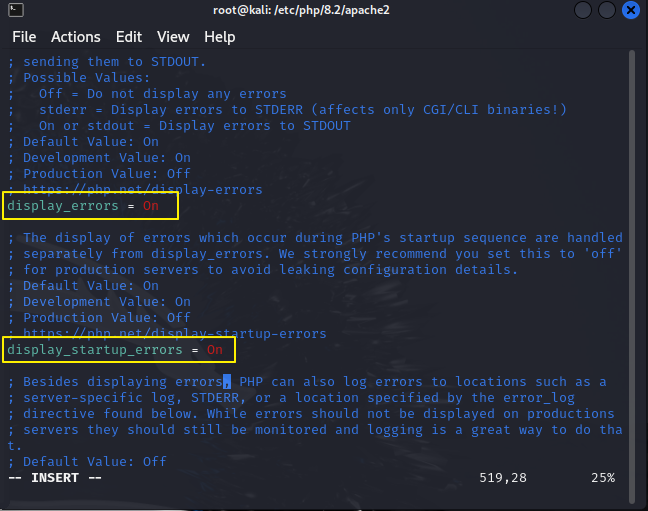

실습을 위해 추가적인 설정을 한다

sudo su

cd /etc/php

ls

cd 8.2

ls

cd apache2

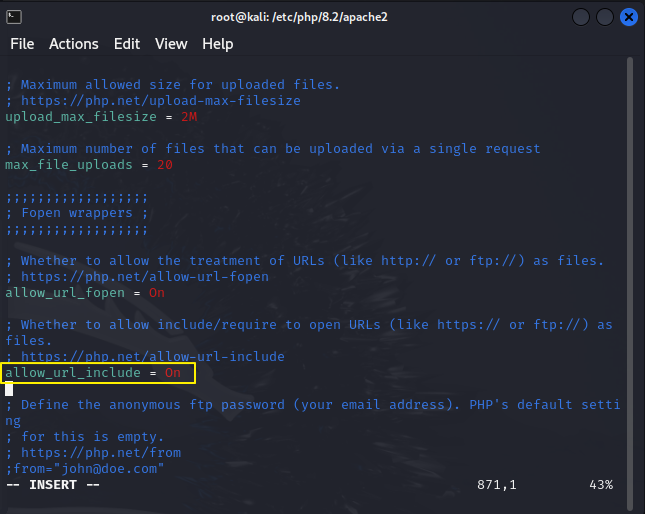

vim php.ini

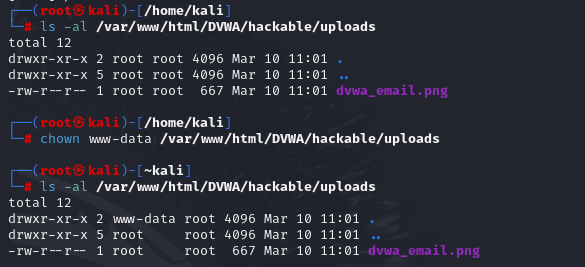

파일 업로드 실습을 위해 권한 주기

sudo su

ls -al /var/www/html/DVWA/hackable/uploads/

chown www-data /var/www/html/DVWA/hackable/uploads/

ls -al /var/www/html/DVWA/hackable/uploads/

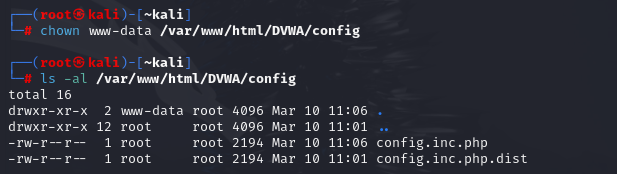

chown /var/www/html/DVWA/config ls -al /var/www/html/DVWA/config

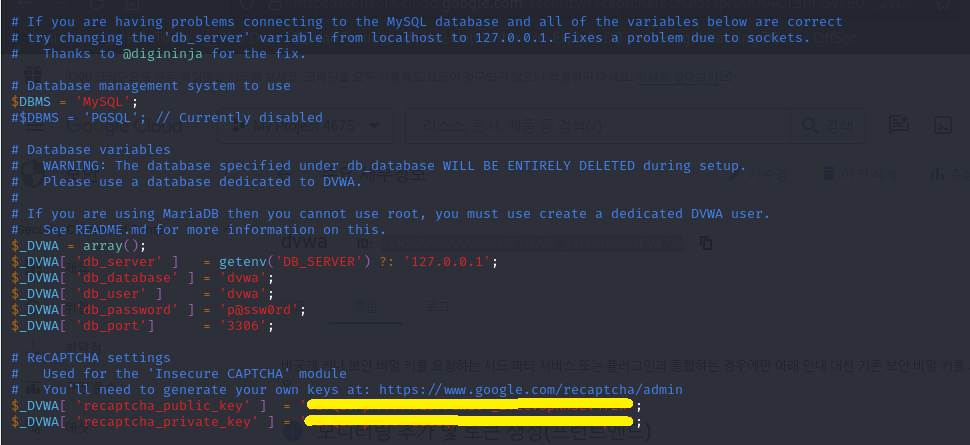

캡차 설정

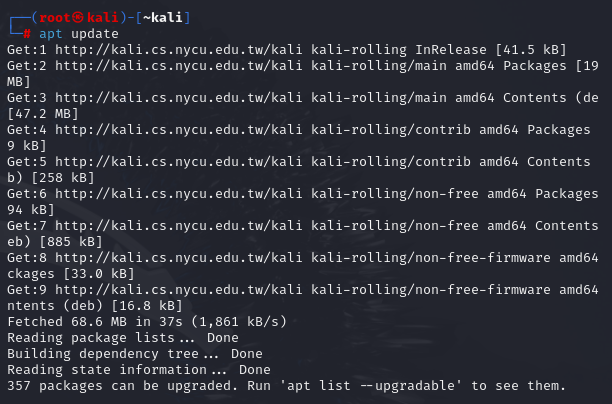

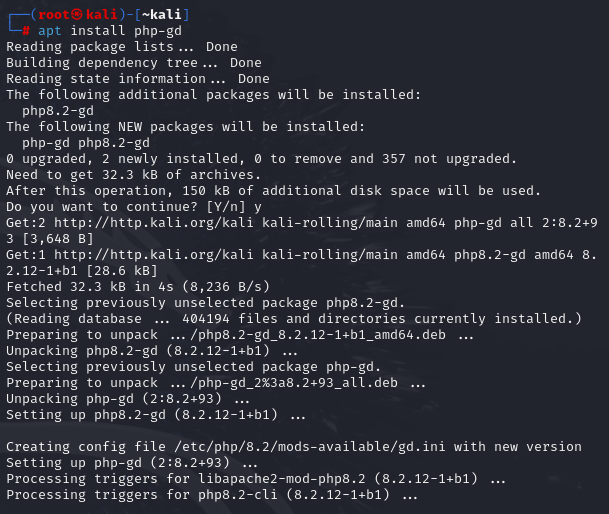

apt update

apt install php-gd

apachectl restart

https://www.google.com/recaptcha/about

구글 캡차 사용

도메인은 localhost

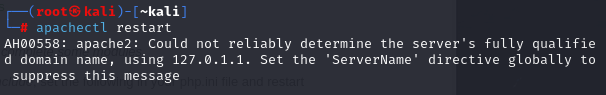

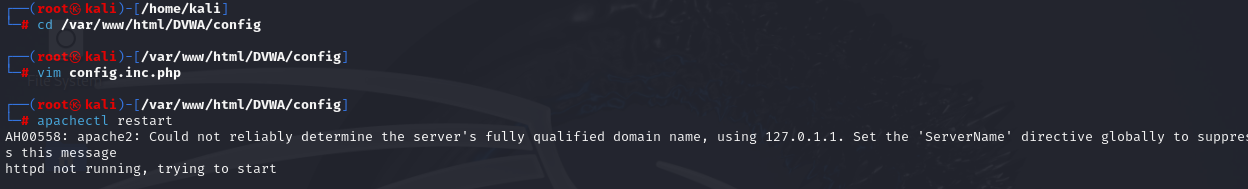

sudo su

cd /var/www/html/DVWA/config

vim config.inc.php키 입력

완료

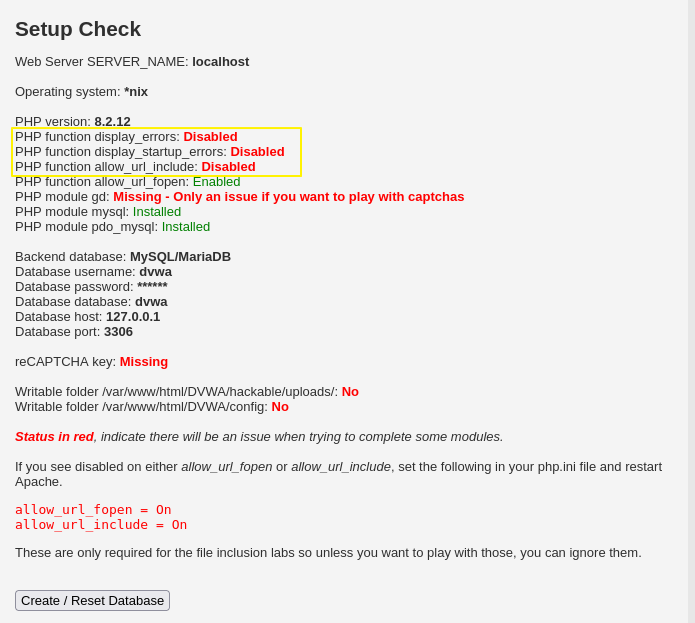

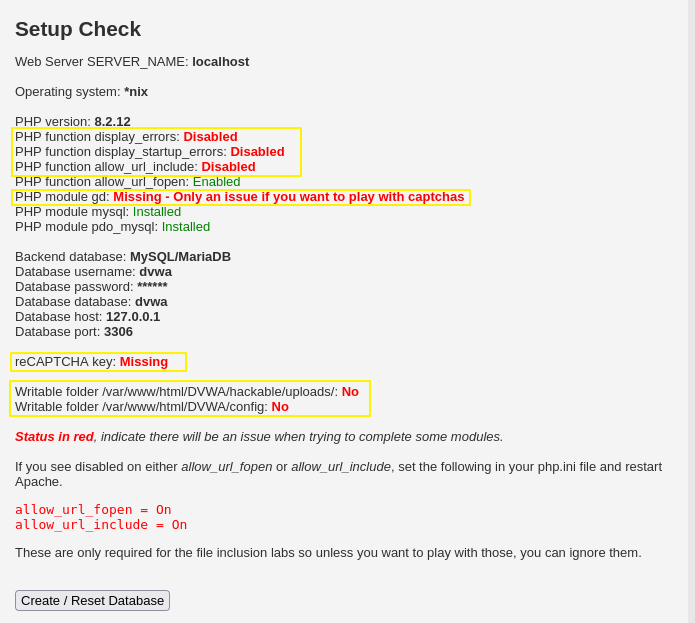

설정 전

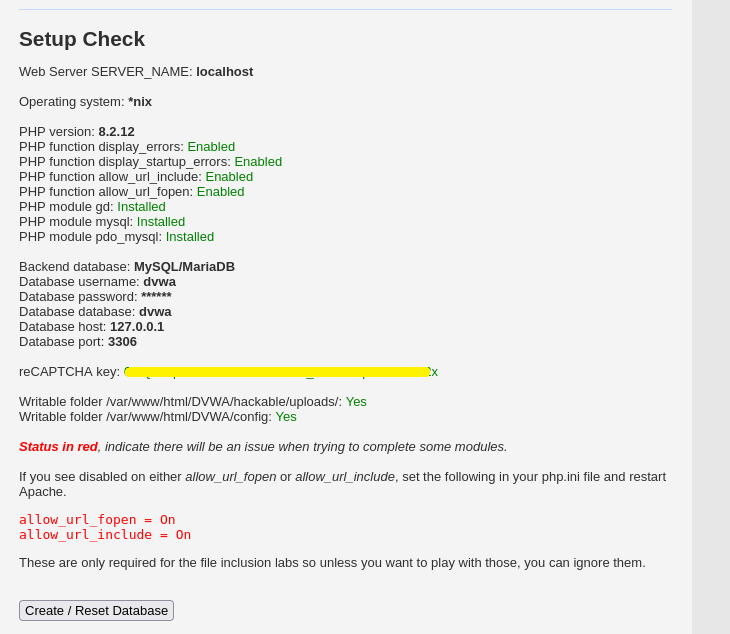

설정 후

완료!

'4-3. 2024-1 심화 스터디 > 웹 취약점 분석' 카테고리의 다른 글

| [7주차] Security Misconfiguration 취약점 (3) (0) | 2024.05.25 |

|---|---|

| [6주차] Security Misconfiguration 취약점 (2) (0) | 2024.05.25 |

| [4주차] Injection 취약점 분석/실습 (2/2) (0) | 2024.04.03 |

| [3주차] Injection 취약점 분석/실습 (1/2) (1) | 2024.03.27 |

| [2주차] Broken Access Control 취약점 분석/실습 (2) | 2024.03.18 |