활용 강의 - 기초부터 따라하는 디지털포렌식 [2-3]

- cmdline, consoles, cmdscan 각각 로그파일을 생성한다.

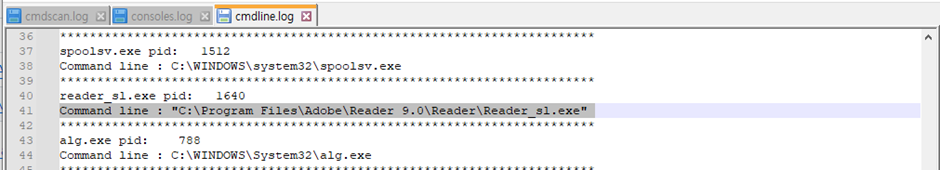

- cmdline: 프로세스가 실행될 때의 인자값을 볼 수 있다.

- cmdscan - 어떤 커맨드 라인을 썼는지 검색해볼 수 있다.

- cmdscan과 consoles의 로그 파일은 비어 있고 cmdline 로그 파일에서는 의심스러운 프로그램의 경로만 확인할 수 있고 특이점은 찾지 못했다.

=> 정보가 나오지 않았을 땐 일단 넘어간다.

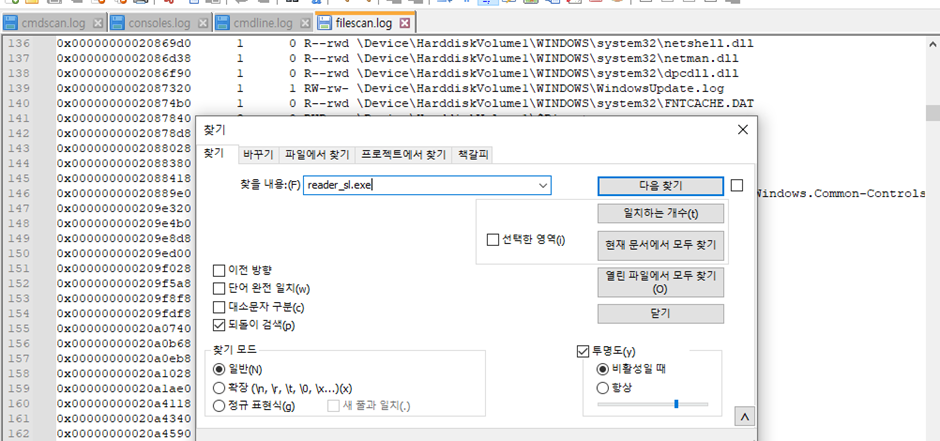

- filescan: 메모리 내에 존재하는 모든 파일에 대한 정보를 보여준다.

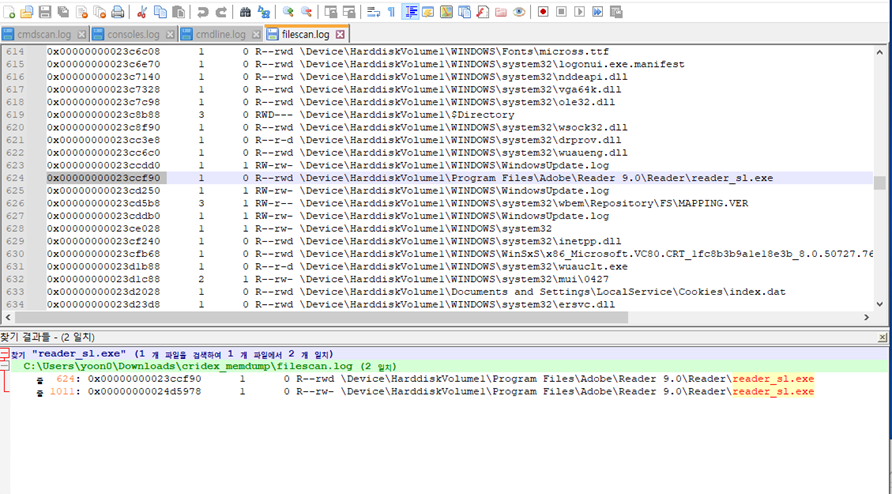

- filescan 로그 파일에서 의심 중인 reader_sl.exe 파일을 검색한다. (현재 문서에서 모두 찾기로 검색)

- 오프셋값 ‘0x00000000023ccf90’을 복사한다.

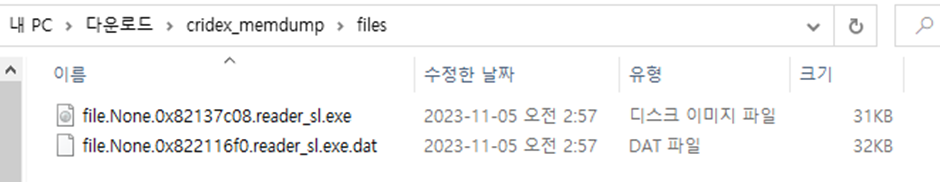

- files라는 폴더를 생성한다.

- Dumpfiles로 reader_sl.exe 파일을 뽑아낸 것이다.

- virustotal에 접속한다.

- 위에서 뽑아낸 파일을 virustotal에 넣어서 확인한다.

- 72개의 백신에서 8개의 백신만 이 파일이 바이러스를 가진 프로그램이라고 판단했다.

(강의 내에서는 2개의 백신만 바이러스라고 판단함.)

- 애매하다고 판단했다. 조금 더 확실한 근거가 필요하다.

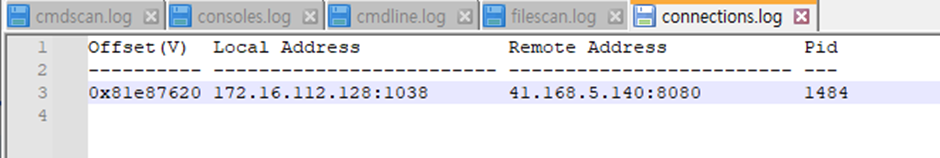

- connections: 연결된 TCP 통신을 출력한다.

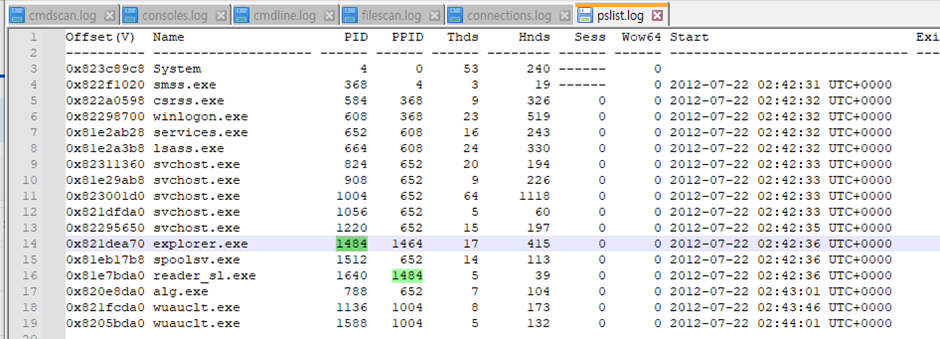

- 1484(explorer.exe)라는 프로세스로 통신 중인 두 주소가 나온다.

- explorer.exe의 pid가 1484이므로 explorer.exe를 의심해봐야 한다.

- 일단 크기가 작은 reader_sl.exe 먼저 분석하기로 한다.

- memdump: 프로세스의 메모리 부분을 덤프해서 가져온다. (이때 1640은 reader_s1.exe의 pid이다.)

- 메모리 덤프 파일을 생성해 hxd로 열었는데 필요없는 값들도 함께 저장되어 있다.

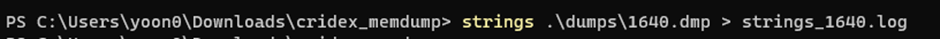

- 의미있는 값들만 보기 위해 strings를 이용해 로그파일을 생성한다.

- strings_1640.log 파일에서 진짜 메모리 영역에 이 주소가 있는지 찾을 것이다.

- 메모리 영역에서 원격지 주소(ip 주소)를 찾아보면, 해커의 웹사이트 주소로 추정되는 정보가 나온다.

- Bank 키워드가 많이 보인다. -> 은행 관련 피싱이 아닐까 추측

=> reader.s1.exe가 악성 PDF 문서를 읽었을 것이고, 그 취약점으로 인해 악성 URL에 접속했을 것이다. 은행 관련 피싱으로 짐작.

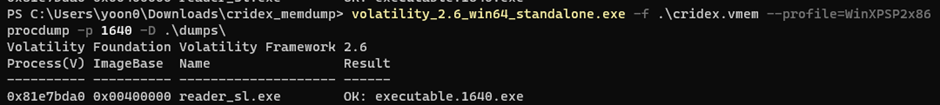

- procdump: 실제로 실행됐던 exe를 뽑아낸다.

- 아까와 결과가 다르게 나온다. 이정도면 악성파일로 생각할 수 있다.

● 결론

: reader_sl.exe -> 취약점 -> URL 접속 -> 은행 관련 피싱.

활용 강의 - 기초부터 따라하는 디지털포렌식 [2-6]

● Volatility

- 메모리 포렌식 도구. 오픈소스. CLI 인터페이스

- 버전3까지 공개되어 있으나, 아직까지는 2를 많이 사용함

- Volatility에서 증거를 획득할 수 있는 이유

: 메모리에 우리가 인식하기에 불규칙적으로 데이터가 작성되는데 그 중에서 규칙적인 부분을 추출해준다. 하지만 모든 정보를 추출하기엔 한계가 있다.

● Volatility 명령어 정리

- 운영체제 식별

1) imageinfo: 메모리 덤프의 운영체제를 식별한다.

- 프로세스 검색

1) pslist: 시간 순서대로 보여준다.

2) psscan: 숨겨진 프로세스 출력 가능하다.

3) pstree: PID, PPID 기준으로 구조화하여 보여준다.

4) psxview: pslist, psscan을 포함한 도구들의 결과를 한 눈에 볼 수 있다.

- 네트워크 분석

1) netscan

: Windows 7 이상, TCP, UDP / IPv4, IPv6, Listening, Established, Closed

2) Connections

: Windows 7 미만, 현재 연결된 TCP 통신에 대한 정보

3) Sockets

: Windows 7 미만, TCP, UDP를 포함한 모든 프로토콜, 현재 Listening 상태에 있는 소켓을 출력한다.

- CMD 분석

1) cmdscan, consoles: 콘솔에 입력한 값들을 볼 수 있다.

2) cmdline: 프로세스가 실행될 때의 인자값을 확인할 수 있다.

- 파일 분석 및 덤프

1) filescan: 메모리 내에 존재하는 모든 파일들의 리스트 출력한다.

2) dumpfile: 파일을 덤프. 옵션으로 메모리 주소, 프로세스 줄 수 있다.

- 프로세스 세부 분석

1) memdump: 특정 프로세스의 메모리 영역을 덤프 -> strings 사용

2) procdump: 프로세스의 실행 파일을 추출한다.

- 악성 프로그램 식별

1) virustotal 주로 사용한다.

2) Windows Defender도 정확한 편이다.

XCZ.KR - PROB2 풀이

- 키에 대한 힌트는 대문자이다.

- 다운로드를 누르면 5초짜리 음성 파일이 재생된다.

- 특정 소리와 끊기는 소리가 빠르게 재생되는 것 같다.

- 모스부호일 것으로 짐작했다.

- 파일을 다운받아 goldwave라는 오디오 편집 프로그램에서 열었다.

- 짧은 소리(•)와 긴 소리(-)로 분류하면 아래와 같다.

- •- ••- - •••• -•- • -•-- •• ••• -- --- •-• ••• • -•-• ----- -•• •

- •- ••- - •••• -•- • -•-- •• ••• -- --- •-• ••• • -•-• ----- -•• •

- AUTHKEYISMORSEC0DE => AUTH KEY IS MORSEC0DE

'4-4. 2023-2 심화 스터디 > 디지털 포렌식 문제 풀이' 카테고리의 다른 글

| [2023.11.11] 디지털 포렌식 기초 & [SUNINATAS] 19번 문제 (0) | 2023.11.17 |

|---|---|

| [2023.10.14] 디지털 포렌식 기초 & [SUNINATAS] 15번 문제 (0) | 2023.10.20 |

| [2023.10.07] 디지털 포렌식 기초 & [xcz.kr] 1번 문제 풀이 (0) | 2023.10.12 |