일시: 2023.04.08

부원: 남현정, 이수미, 이유빈, 이은빈

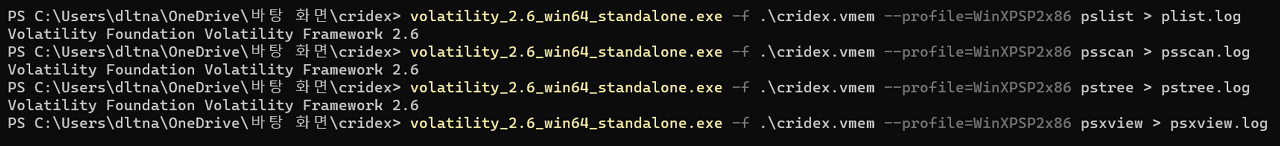

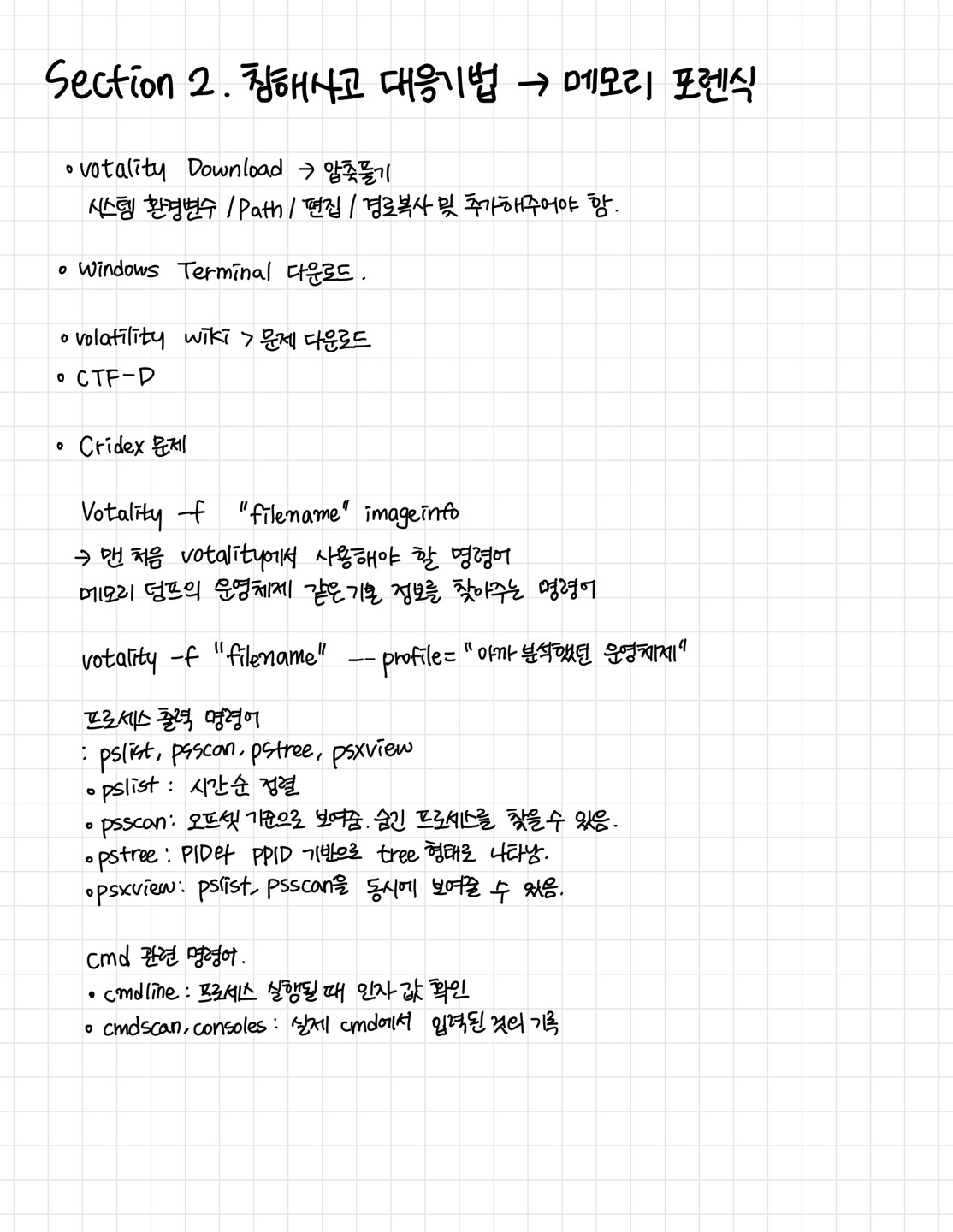

cridex.vmem 파일 다운 후

volatility -f <이미지> imageinfo

pslist: 프로세스들의 리스트를 출력

volatility -f <이미지> —profile=win~ pslist

volatility -f <이미지> —profile=win~ pslist > pslist.log

(파일안에 pslist 로 얻은 리스트 저장해놓음)

psscan

pstree

psxview

notepad++로 열어주기

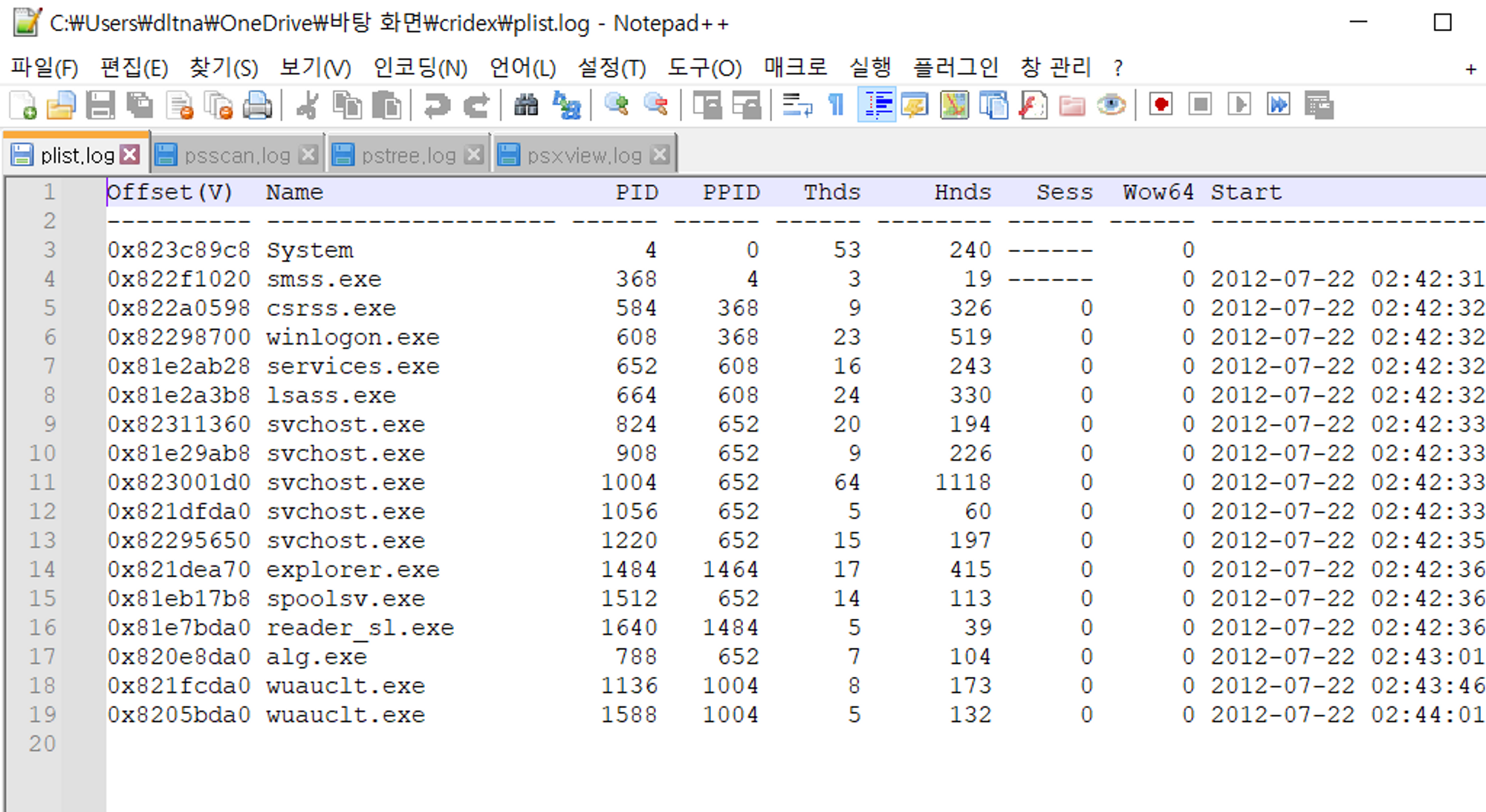

다운받은 메모리 안에서 실행 되고 있던, 되었던 프로세스 목록..

pslist : 시간 순대로

psscan : offset 순대로 (어떤 위치에 존재하는지의 순서) / 숨김 프로세스를 볼 수 있다.

pstree : PID, PPID 기반으로 구조화해서 보여준다.

psxview : pslist,psscan 을 한눈에 볼 수 있다.

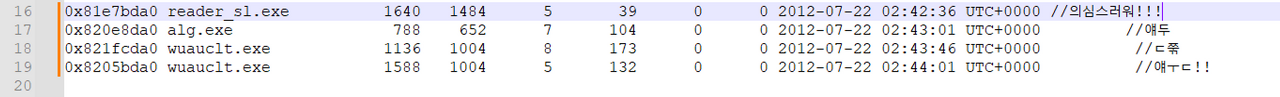

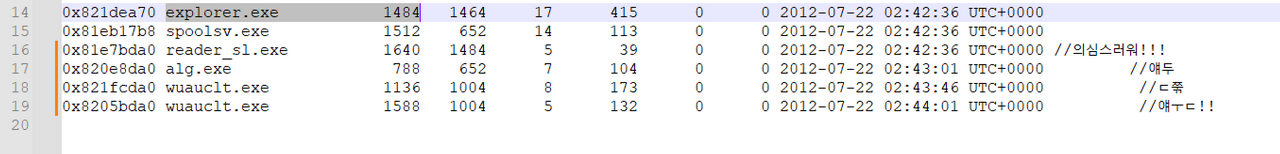

<의심스러운 프로세스들의 목록을 만들자!!>

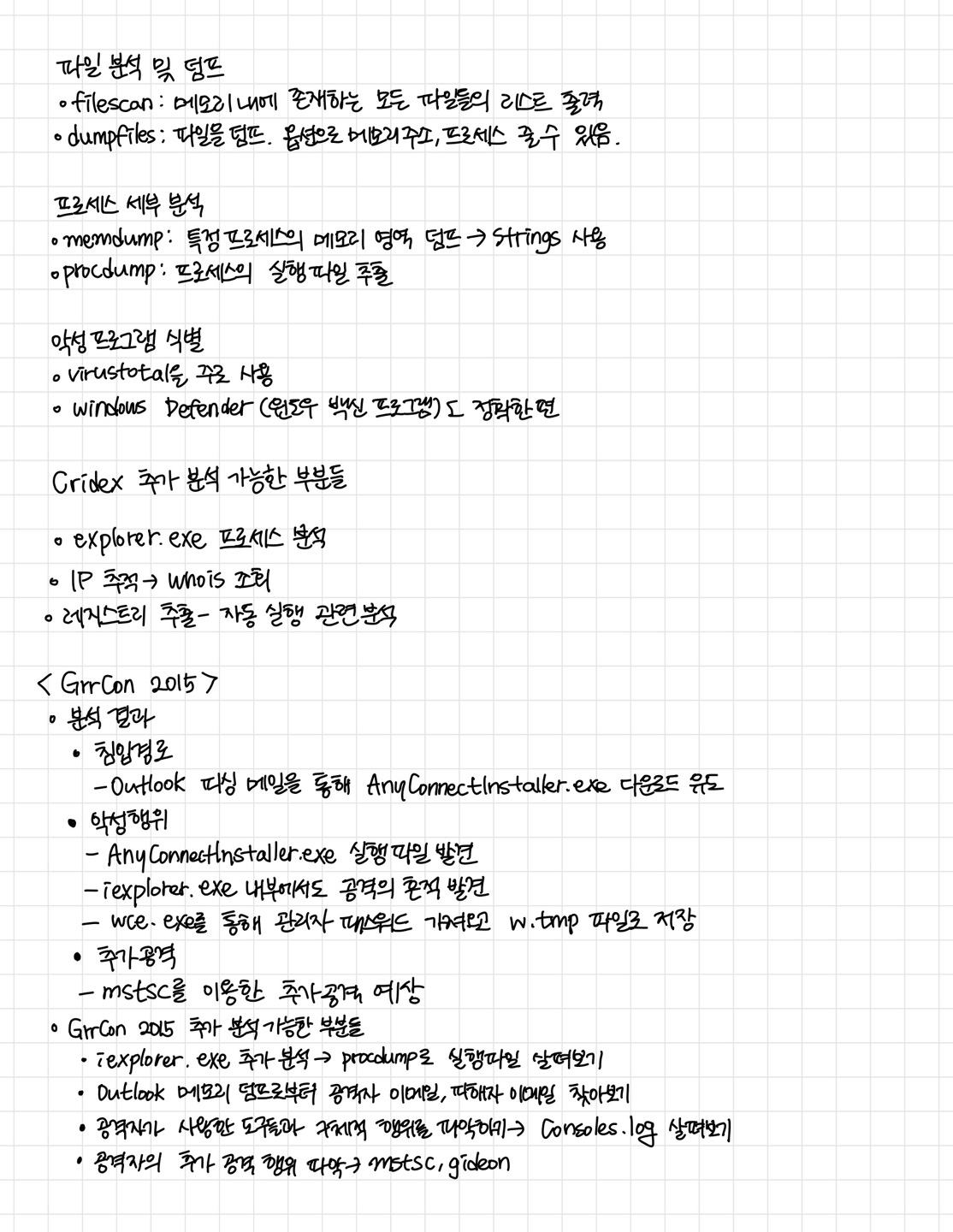

adobe —> PDF → PDF 문서를 이용한 악성코드 증가.

(reader_sl.exe 는 어도비 소프트웨어 실행파일)

++

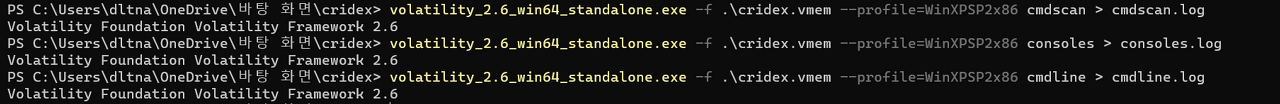

cmdscan : 프로세스 실행 될 때 인자값

consoles :

cmdline

filescan : 메모리 내에 존재하는 모든 파일에 대한 정보

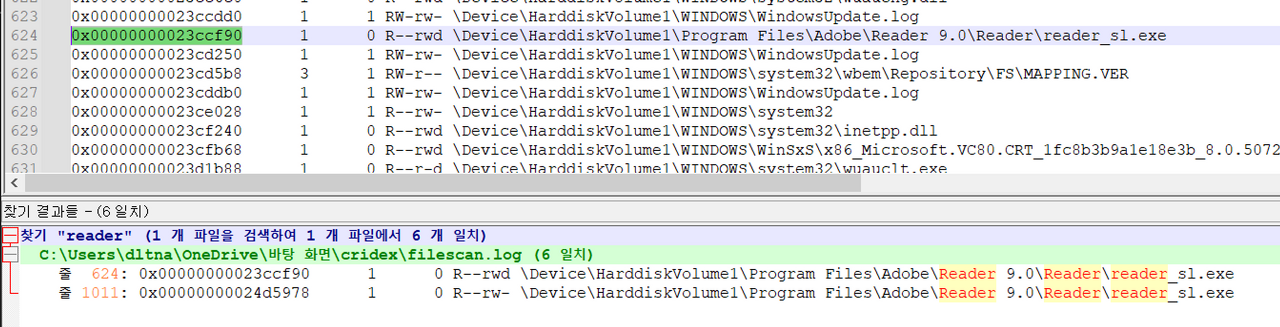

아까 의심스러웠던 파일 ctrl +F (찾기) 로 찾아서 0x00000000023ccf90 복사

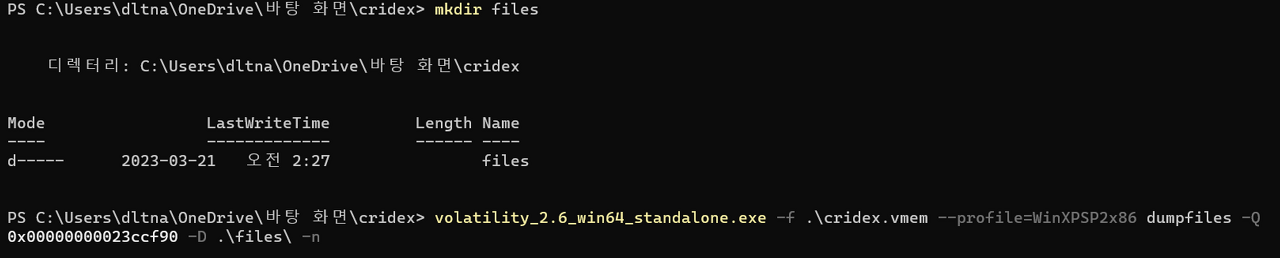

(명령어) volatility_2.6_win64_standalone.exe -f .\cridex.vmem --profile=WinXPSP2x86 dumpfiles -Q 0x00000000023ccf90 -D .\files\ -n

reader_sl.exe 파일을 그대로 뽑아온거임.

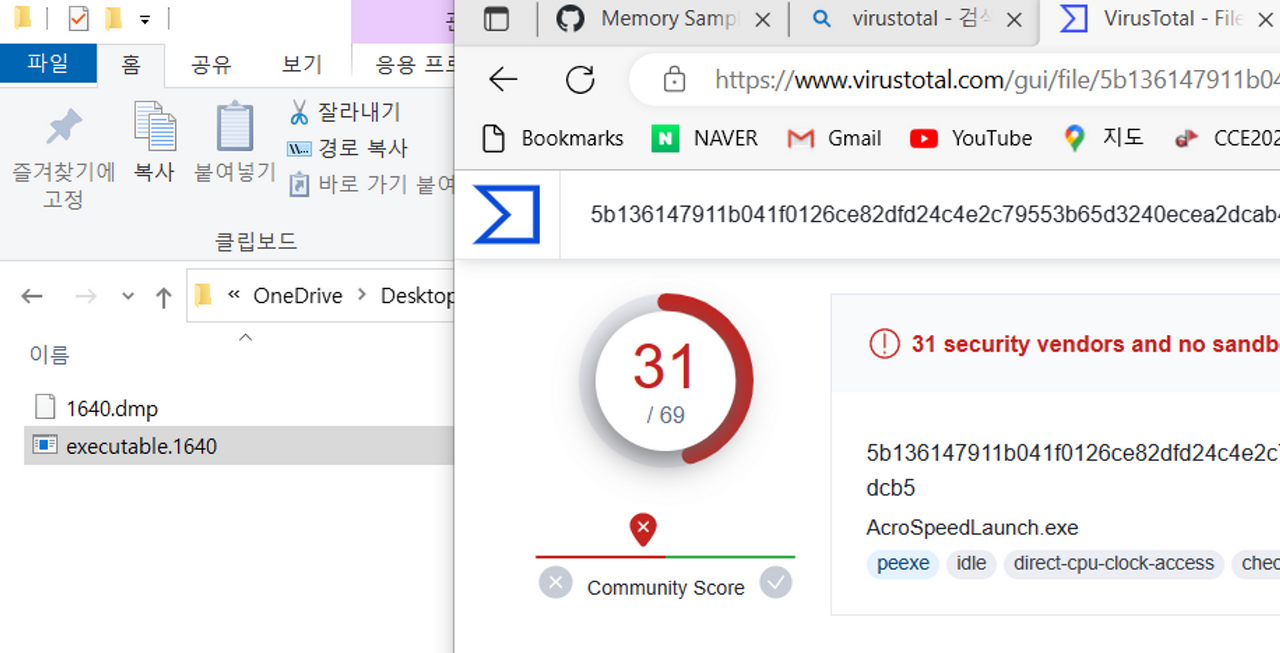

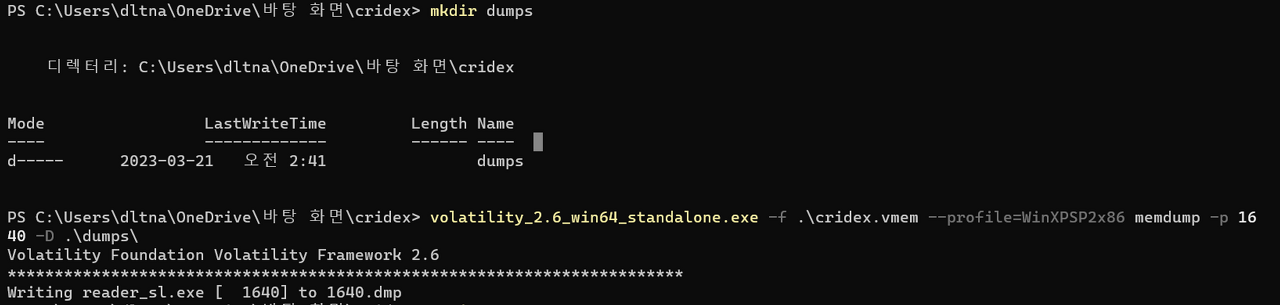

volatility_2.6_win64_standalone.exe -f .\cridex.vmem --profile=WinXPSP2x86 procdump -p 1640 -D .\dumps\

얘가 진짜 실행되던 파일 그대로 뽑아온거 ㅇㅇ (procdump)

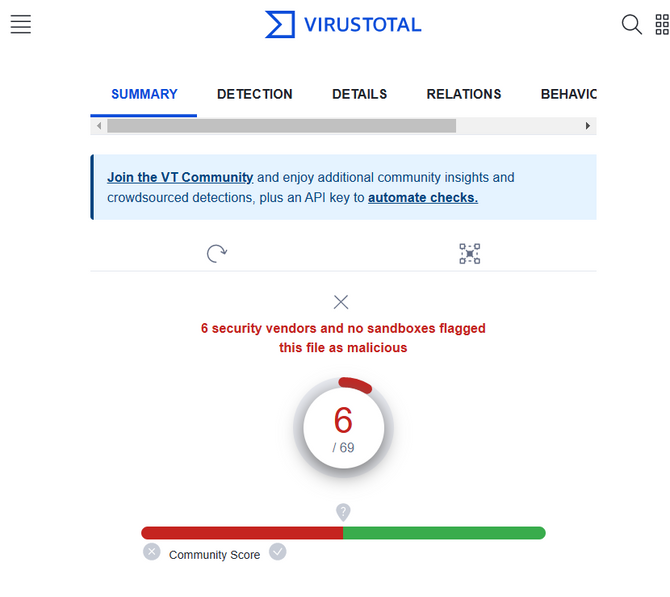

virustotal에서 확인해보자.

이정도면 애매하다고함..

++ procdump로 봤을때 빼박 악성코드 ㅎ

++

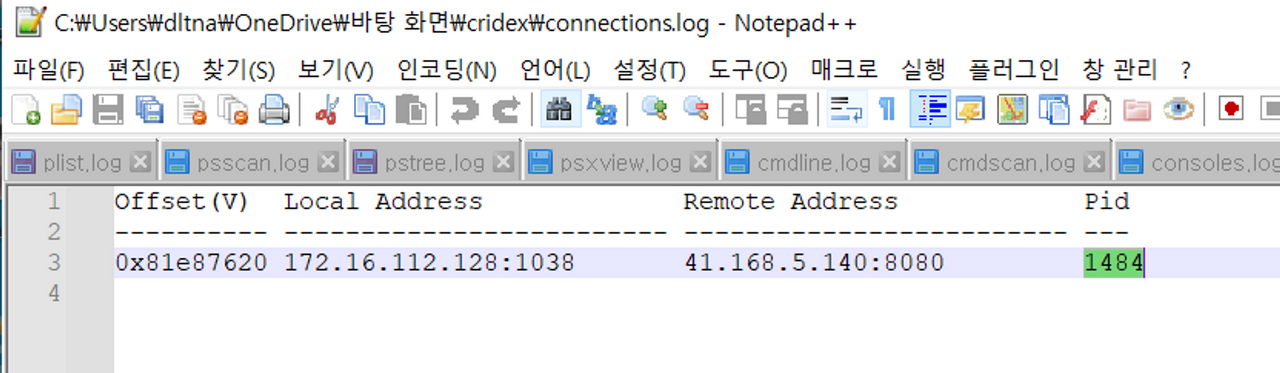

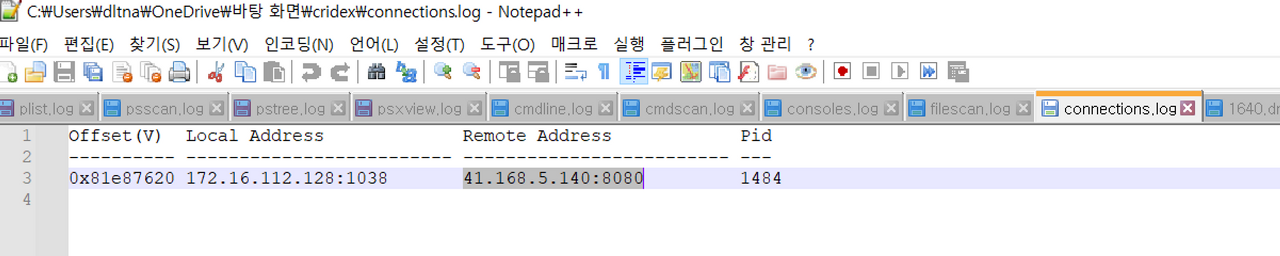

connections :연결된 TCP 통신 (일반적인 인터넷) 출력

1484 pid 만 덩그러니,,

1484는 explorer.exe에 해당한다. (파일 탐색기)

덤프 파일 만들고

mumdumps

strings.exe 실행 (환경변수 SysinternalsSuite 설정)

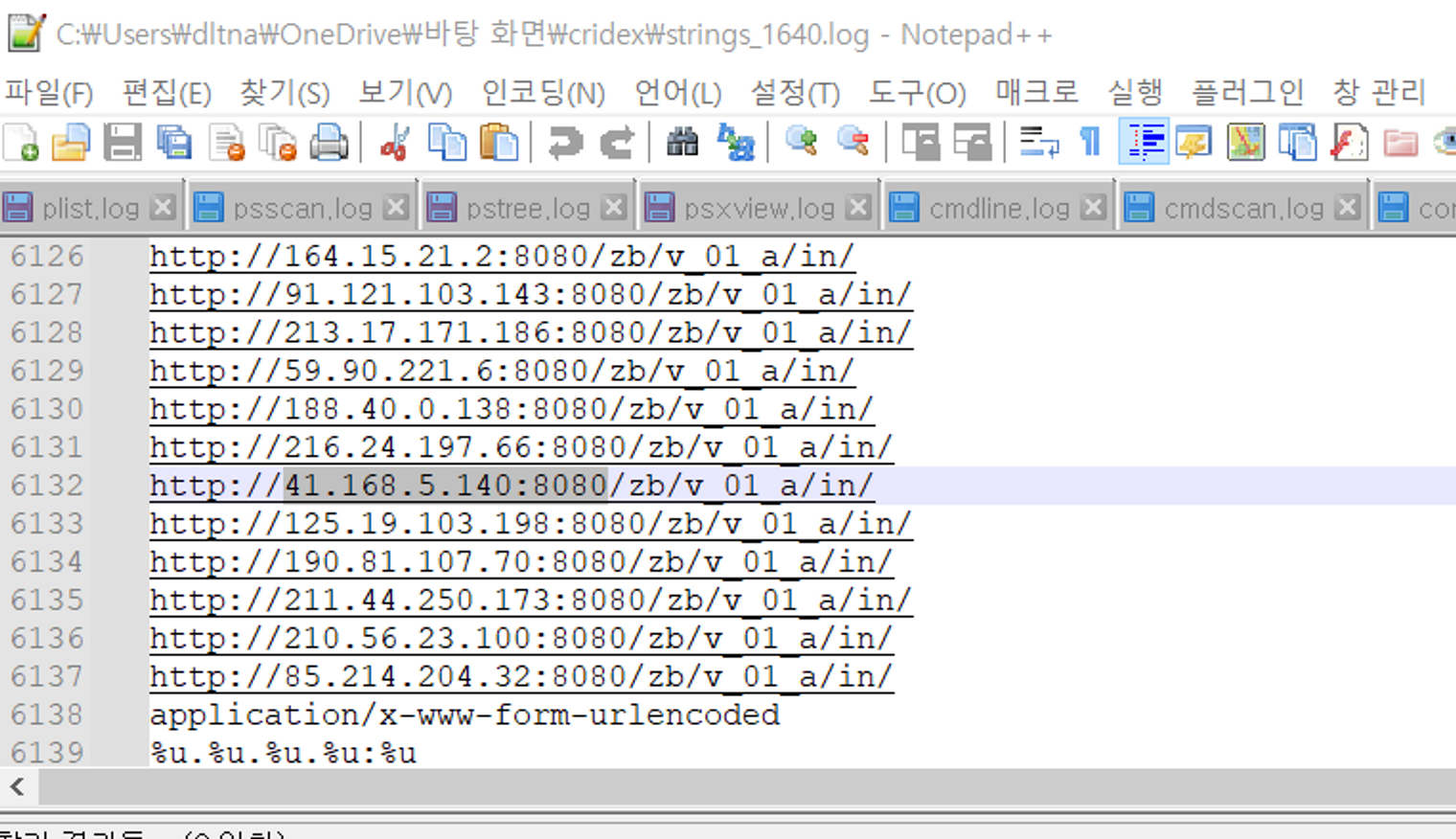

strings .\dumps\1640.dmp strings_1640.log

strings .\dumps\1640.dmp > strings_1640.log

41.168.5.140:8080

이 IP주소를 strings_1640.log에서 찾아볼 것이다.

이것이 해커의 사이트 인 것 같다…. 위에 bank들도 보이는걸로 보아서

reader_sl.exe → 악성 pdf 문서 → 취약점 > 악성 url접속 → 은행 관련 피싱 의 시나리오로 보인다..

[xcz.kr #24] Memoryyyyy Dumpppppp

https://nine-heron-ae1.notion.site/xcz-kr-24-Memoryyyyy-Dumpppppp-e703b691fcb04c07a59bd636976355d9

https://absorbing-gazelle-c01.notion.site/Memoryyyyy-Dumpppppp-62b067a39384448588f3384eca2f6108

[xcz.kr #24] Memoryyyyy Dumpppppp

메모리 포렌식 문제다. 첨부된 파일의 압축을 풀면 xczprob2 파일이 있다. 이 파일을 volatility로 분석하자.

nine-heron-ae1.notion.site

prob1

https://exciting-cobalt-591.notion.site/prob1-1b6490c133074c09ba9d6ddbade26de5

prob1

이미지 파일이다.

exciting-cobalt-591.notion.site

써니나타스 #15, #19

https://starlight-drop-12h.notion.site/4-15-19-584dae87792c49ec94d1122fab030978

4주차 - 써니나타스#15, #19

파일을 다운받고 속성을 확인했더니 바로 풀렸다.

starlight-drop-12h.notion.site

'4-5. 2023-1 심화 스터디 > 디지털 포렌식 문제 풀이' 카테고리의 다른 글

| [2023.07.12] 재능기부 (0) | 2023.07.12 |

|---|---|

| [2023.05.06] 인프런 강의 section2 CTF-d, GrrCon 2015 풀이 및 디지털 포렌식 문제 풀이 (0) | 2023.05.08 |

| [2023.04.01] 디지털 포렌식 기초 및 Volatility Cridex 풀이 & 멀티미디어 포렌식 문제 풀이 (0) | 2023.04.05 |

| [2023.03.18] 디지털 포렌식 기초 & 멀티미디어 포렌식 문제 풀이 (2) | 2023.03.18 |