#1_sint

문제는 위와 같습니다.

파일을 직접 실행하였습니다.

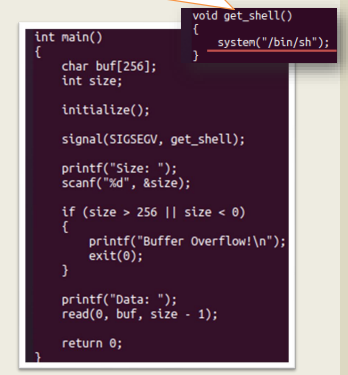

sint.c 코드를 살펴보았습니다. 매우 큰 값이기 때문에 bof 공격이 가능합니다.

gdb를 확인하면, 264바이트 이후 ret 값에 들어가고 get_shell() 함수의 주소가 들어가게 설정해주면 됩니다.

함수의 주소는 oxo8048659입니다.

파이썬으로 코드를 구현하고 실행하면 다음과 같습니다.

#2_OOB

문제를 확인하면 다음과 같습니다.

프로그램을 실행해 보았습니다.

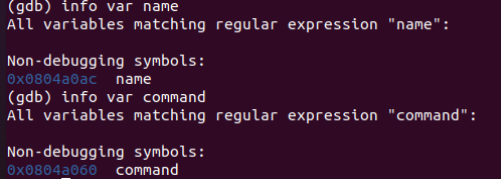

소스코드를 살펴본 후에 오프셋을 알아냅니다.

마지막으로 파이썬으로 코드를 구현하고 실행합니다.

'5. 방학 활동 > Write UP' 카테고리의 다른 글

| [2023.02.20] 워게임&CTF 스터디 1팀 문제풀이(암호, 포렌식) (0) | 2023.02.27 |

|---|---|

| [2023.02.05] 워게임&CTF 스터디 2팀 문제풀이(rev-basic-3) (0) | 2023.02.27 |

| [2023.02.11] 워게임&CTF 스터디 1팀 문제풀이(포너블(1))] (0) | 2023.02.25 |

| [2023.02.02] 워게임&CTF 스터디 1팀 문제풀이(리버싱)] (0) | 2023.02.19 |

| [2023.02.02] 워게임&CTF 스터디 1팀 문제풀이(웹)] (0) | 2023.02.19 |