GrrCON 2015 #1

./volatility -f Target1-1dd8701f.vmss imageinfo

먼저 imageinfo를 이용해 프로파일 정보를 출력해준다.

Win7SP1x86 -> Win7 사용중인것을 확인함.

다음으로, 실행중인 프로세스 목록을 확인했다.

./volatility -f Target1-1dd8701f.vmss --profile=Win7SP1x86 pslist

문제에서 이상한 이메일 정보에 대해 알고 싶어 했기 때문에 OUTLOOK.EXE를 의심해보는게 좋다고 생각했다.

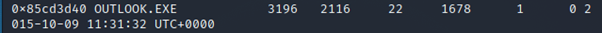

0x85cd3d40 OUTLOOK.EXE

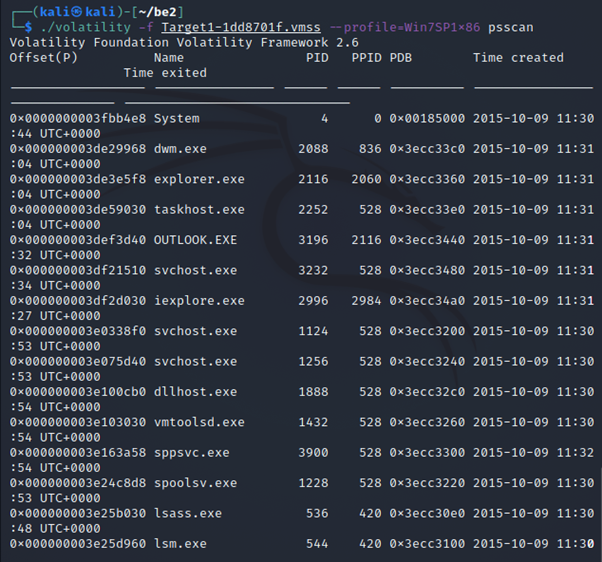

혹시 몰라서 종료된 프로세스도 있는지 확인해봤다.

./volatility -f Target1-1dd8701f.vmss --profile=Win7SP1x86 psscan

tv_w32.exe는 궁금해서 검색해봤는데 TeamViewer 성능 최적화 및 QuickConnect에 대한 TeamViewer (버전 8, 9, 10, 11)이라고 함. (필수적인 것은 아님)

참고로 팀뷰어는 컴퓨터 간 원격 제어, 데스크톱 공유, 파일 전송을 위한 컴퓨터 소프트웨어 패키지

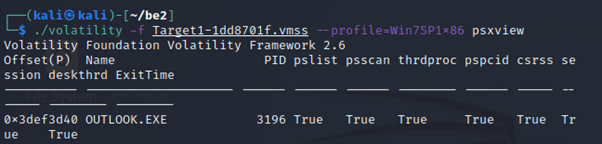

프로세스 정보 비교

./volatility -f Target1-1dd8701f.vmss --profile=Win7SP1x86 psxview

딱히 중요한 정보는 못 찾음.

PID: 3196

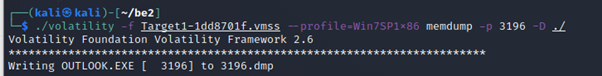

덤프를 떠보았다.

./volatility -f Target1-1dd8701f.vmss --profile=Win7SP1x86 memdump -p 3196 -D ./

(현재 폴더에 저장)

3196.dmp라는 파일로 저장되었다.

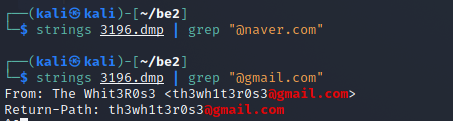

Strings로 그냥 확인하려니까 문자열이 엄청 많아서 grep 명령어 써주고 이메일을 평소에 우리가 자주 써주는 걸로 아무거나 입력해주었다. 그리고 Gmail.com을 사용한다는 것을 알 수 있다!

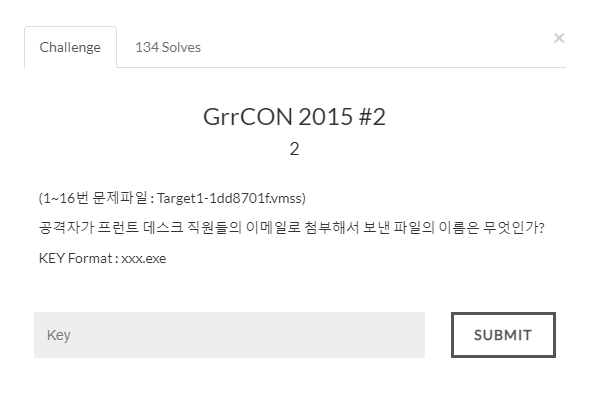

GrrCON 2015 #2

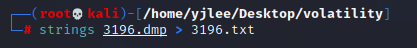

#1문제에서 덤프 뜬 3196.dmp 파일을 3196.txt 형식으로 변경해주었다.

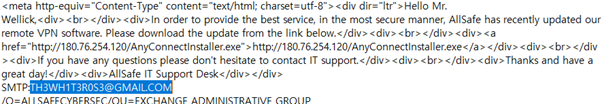

메모장으로 3196.txt를 열어 #1에서 찾은 메일 주소를 서치하였다.

- 메일 주소 근처에서 exe파일을 발견할 수 있었다.

- http://180.76.254.120/AnyConnectInstaller.exe

GrrCON 2015 # 3

문제: 공격자는 AllSafeCyberSec 사용자들을 피싱한 것으로 보인다. 사용된 악성 코드의 이름은 무엇인가?

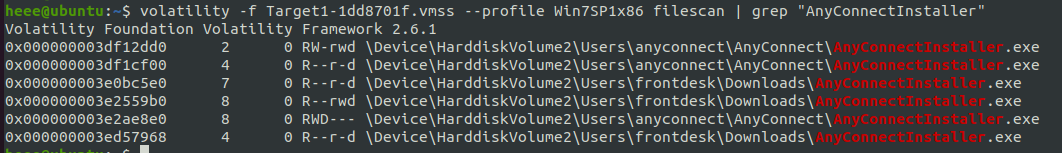

2번 문제 답이었던 AnyConnectInstaller.exe 중심으로 확인을 해봐야겠다.

"filescan" 명령어를 사용하여 AnyConnectInstaller.exe 파일을 찾는다. filescan 명령어를 사용하면 파일의 오프셋 주소 정보를 획득할 수 있어 "dumpfiles" 명령어를 사용할 수 있다.

$ volatility -f Target1-1dd8701f.vmss --profile Win7SP1x86 filescan | grep "AnyConnectInstaller"

공격자는 일반 사용자들에게 악성코드를 다운받게 했으므로 "Downloads" 경로에 있는 파일을 추출한다

* dumpfiles

filescan을 통해 나온 파일을 메모리 파일로부터 실제 데이터 파일로 추출할 때 사용하는 명령어.

filescan을 통해 나온 파일의 메모리 주소를 통해 파일을 추출할 수 있음

** 사용법 $ volatility -f [메모리파일] —profile=[운영체제] dumpfiles -Q [메모리주소] -D ./

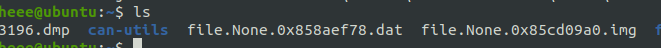

$ volatility -f Target1-1dd8701f.vmss --profile Win7SP1x86 dumpfiles -Q 0x000000003e0bc5e0 -D ./

img 파일과 dat 파일이 잘 추출된 것을 확인했다.

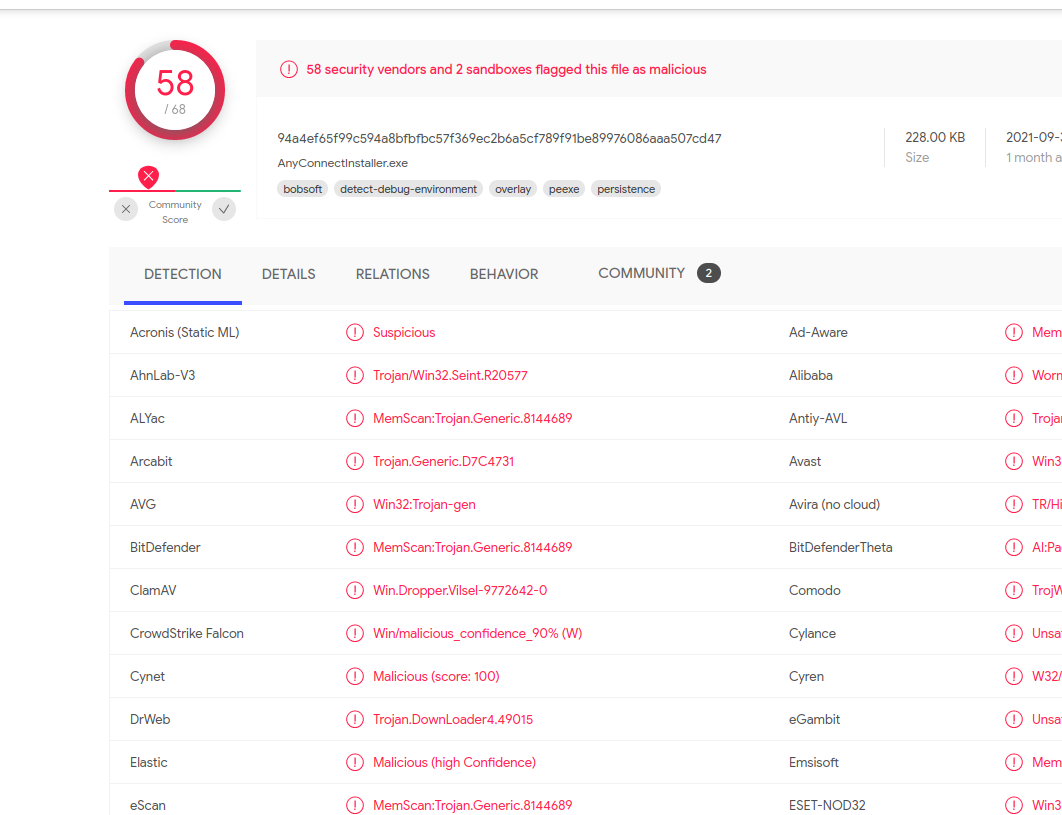

- 바이러스 검사해주는 사이트

https://www.virustotal.com/gui/home/upload

dat 파일을 위 사이트에 올렸더니 다음과 같이 나왔다.

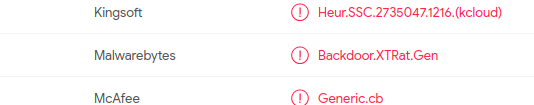

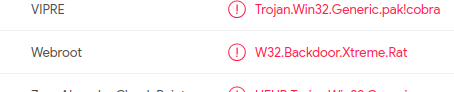

쭉 확인을 해보니 XTRat 관련 문구가 많이 있었다. malwarebytes와 webroot에 backdoor 하고 XTRat, Xtreme.Rat 등이 있어 이게 악성코드 이름임을 추측하였다.

구글링을 통해 xtreme rat 이 악성코드 인것을 확인했다.

flag: XtremeRAT

'4-8. 2021-2 심화 스터디 > 악성코드 포렌식' 카테고리의 다른 글

| [2021.11.20] CTF-D Memory Forensic 문제 풀이 (GrrCON 2015 #4,5,6) (0) | 2021.11.20 |

|---|---|

| [2021.09.25] 악성코드 분석 및 악성코드 활용 (0) | 2021.09.25 |

| [2021.09.18] Volatility (0) | 2021.09.19 |

| [2021.09.11] 보안 메커니즘, EPROCESS, MBR, 시스템 프로세스, MFT 이론 및 실습 (0) | 2021.09.12 |

| [2021.09.04] 메모리포렌식 개요/운영체제 (0) | 2021.09.04 |