- scan

$nmap -sV -O 피해VM IP주소

$nmap -A 피해VM IP주소

$nmap -p- 피해VM IP주소

ssh, http포트 두개가 열려있다.

파이어폭스를 이용해 URL에 피해 vm ip주소를 입력하면 다음과 같은 HacknPentest의 문구가 있는 사이트가 나온다. 하지만 사이트에서는 어떠한 정보도 확인할 수 없었다.

$dirb http://192.168.18.129 명령어를 이용해서 사이트의 정보를 확인한다.

/dev 디렉터리로 이동하면 level 0 stage에 있음을 안내해주는 문장이 나온다.

Wordpress 디렉토리에 들어갔을 때 아무것도 찾지 못했다.

다음과 같이 secret.txt파일이 있는 것을 찾았다.

여기서 https://github.com/hacknpentest/Fuzzing/blob/master/Fuzz_for_web 이라는 사이트와 location.txt 파일이라는 힌트를 통해서 다음 진행되는 것에 대한 정보를 얻을 수 있었다.

위에서 얻은 사이트로 접속하였더니 다음과 같이 “file”이라는 payload가 존재한다는 것을 알 수 있었다.

password가 follow_the_ippsec임을 확인할 수 있다.

~사이트에 접속해서 victor와 follow_the_ippsec으로 로그인을 할 수 있다.

$gedit /usr/share/webshells/php/php-reverse-shell.php

다음과 같이 PHP 화면이 나오는데 CHANGE THIS라고 주석이 적혀져 있는 부분의 ip와 port번호를 수정해주면 된다.

payload를 다음과 같이 설정해주고 LHOST와 LPORT에는 본인 IP주소와 포트번호로 설정해준다.

그러면 다음과 같이 reverse TCP handler가 실행되고 meterpreter 를 이용할 수 있다.

sysinfo 명령어를 통해 현재 컴퓨터와 운영체제를 확인하고 shell로 들어간다.

침투에 성공하였다.

ls를 통해 파일들을 확인하면 user flag를 확인할 수 있다.

:af3c658dcf9d7190da3153519c003456

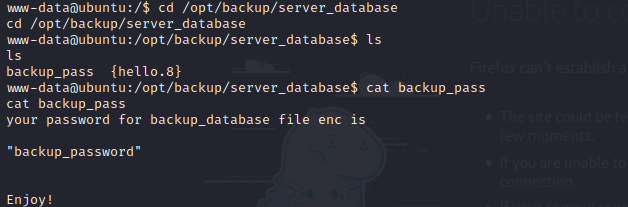

enc 파일에 대한 권한 생성이 안되어 막혔다…

==============WAR GAME: NATAS=============

natas0

natas0->1

Natas Level 1 → Level 2

Files/pixel.png를 보고서 디렉토리 리스팅 공격인 것을 이용하여 다음과 같이 url주소로 이동했다.

상위 디렉토리인 files로 접근하니 다음과 같이 파일들을 확인할 수 있었다.

그래서 users.txt를 들어가 확인해보니 비밀번호를 획득할 수 있었다.

natas3:sJIJNW6ucpu6HPZ1ZAchaDtwd7oGrD14

Natas Level 2 → Level 3

<!-- No more information leaks!! Not even Google will find it this time... -->

여기서 주목해야할 것은 더 이상 정보는 유출되지 않고 심지어 구글조차도 찾지 못할것이라 한다.

즉, 검색엔진인 구글조차도 찾지 못한다는 것은 검색엔진을 제어하거나 차단했다는 것을 유추할 수 있다. 그래서 검색엔진 제어 방법을 찾아보면 검색방지 로봇인 robots.txt가 있다는 것을 알 수 있다.

위키백과: 로봇 배제 표준은 웹 사이트에 로봇이 접근하는 것을 방지하기 위한 규약으로, 일반적으로 접근 제한에 대한 설명을 robots.txt에 기술합니다

검색엔진 로봇들이 주기적으로 웹페이지를 수집해서 검색자료를 만들어낸다. 운영하는 웹사이트에 개인정보 같은 중요정보들을 노출하면 안되는 것과 동시에 웹 해킹을 하면서 많은 정보를 수집하기 위해서 검색 엔진을 사용하면 유용하다. 이런 부분들을 대응하는 일반적인 방법은 검색을 제어해주는 robots.txt를 만드는 것이다.

url에 robots.txt 경로를 추가하였더니 다음과 같이 정보를 얻을 수 있었다.

따라서 /s3cr3t/이 폴더명임을 알 수 있다.

다음과 같이 users.txt라는 파일이 존재한다는 것을 알 수 있고 파일 내부로 들어가면 level4의 비밀번호를 찾을 수 있다.

natas4:Z9tkRkWmpt9Qr7XrR5jWRkgOU901swEZ

'4-9. 2021-1 심화 스터디 > vulnhub을 활용한 시나리오 모의해킹 CTF 문제풀이' 카테고리의 다른 글

| [2021.05.22] 8주차 : vulnhub prime:1분석 및 wargame풀이 (0) | 2021.05.22 |

|---|---|

| [2021.05.08] 6주차 : vulnhub 모의해킹 실습 - DC 1 (2) (0) | 2021.05.08 |

| [2021.05.01] 5주차 : vulnhub 모의해킹 실습 - DC 1 (0) | 2021.05.01 |

| [2021.03.27] 3주차 : vulnhub 모의해킹 실습 - chanakya (0) | 2021.03.27 |

| [2021.03.20] 2주차 : vulnhub 모의해킹 실습 - kioptrix2014 (0) | 2021.03.20 |